Chainalysis報告:2023年加密貨幣洗錢策略有何變化

金色財經

企業專欄

剛剛

金色財經

企業專欄

剛剛

來源:Chainalysis;編譯:鄧通,金色財經

洗錢的目的是掩蓋資金的犯罪來源,以便可以獲取和使用資金。 在基於加密貨幣的犯罪中,這通常意味着將資金轉移到可以轉換爲現金的服務,同時經常採取額外措施來隱藏資金的來源。 因此,我們對加密貨幣洗錢的鏈上分析重點關注兩組不同的服務和鏈上實體:

中介服務和錢包。 該類別包括個人錢包、混合器、即時交換器、各種類型的 DeFi 協議以及其他合法和非法的服務。 加密貨幣犯罪分子通常使用此類服務來持有資金,或通過掩蓋其源地址和當前地址之間的鏈上鏈接來混淆其犯罪起源。

Fiat off-ramping服務。此類別包括任何將加密貨幣轉換爲法定貨幣的服務,最常見的是中心化交易所。但它也可以包括P2P交易所、賭博服務和加密貨幣自動取款機。同樣重要的是考慮到使用中心化交易所基礎設施並允許進行法定貨幣離岸的嵌套服務,例如許多場外交易平台。

重要的是要記住,在解決洗錢問題時,所有這些服務都有不同的功能和選項。 例如,中心化交易所擁有更多的控制權,因爲它們可以凍結來自可疑或非法來源的資金。 然而,DeFi 協議通常沒有這個選項,因爲它們自主運行並且不托管用戶的資金。 當然,DeFi 協議的去中心化性質也意味着區塊鏈分析師通常可以追蹤資金通過 DeFi 協議流向下一站,而中心化服務則不然。 當然,故意促進洗錢的非法服務通常只能通過執法行動或其他法律程序來制止。 同樣重要的是要記住,代幣發行者也可以發揮積極作用。 例如,USDT 和 USDC 等穩定幣具有凍結與犯罪相關地址持有的資產的功能。

考慮到這一點,讓我們來看看 2023 年加密貨幣洗錢的主要趨勢。

2023 年加密貨幣洗錢:主要趨勢

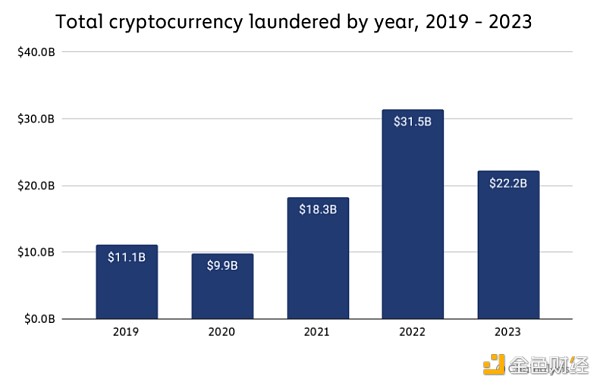

2023 年,非法地址發送了價值 222 億美元的加密貨幣,這比 2022 年發送的 315 億美元大幅減少。這種下降的部分原因可能是合法和非法加密貨幣交易量的總體下降。 然而,與總交易量下降 14.9% 相比,洗錢活動下降幅度更大,達到 29.5%。

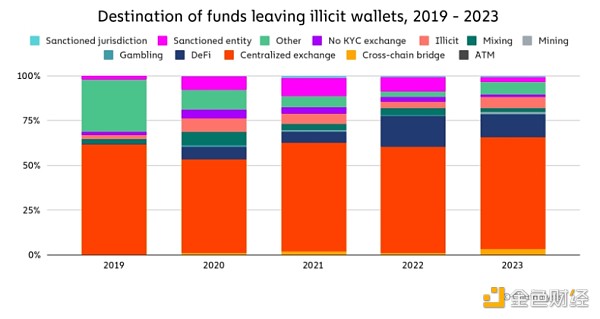

總體而言,中心化交易所仍然是從非法地址發送資金的主要目的地,其比率在過去五年中保持相對穩定。 隨着時間的推移,非法服務的作用已經縮小,而流向 DeFi 協議的非法資金份額卻在增加。 我們將這主要歸因於該時期 DeFi 的總體增長,但也必須注意到,DeFi 固有的透明度通常使其成爲混淆資金流動的糟糕選擇。

就用於洗錢的服務類型細分而言,2023 年與 2022 年基本相似,但我們確實看到轉向非法服務類型的非法資金比例略有下降,轉向賭博服務和橋協議的資金有所增加。

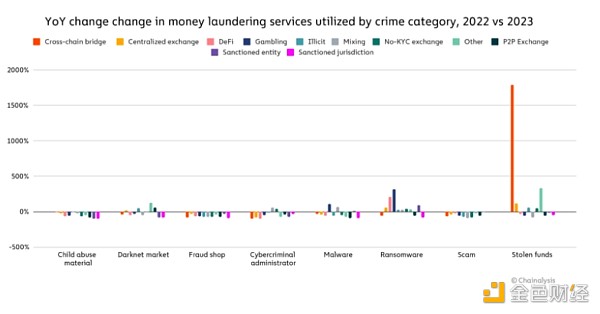

然而,如果我們放大觀察特定類型的加密犯罪分子如何洗錢,我們可以發現某些領域實際上發生了重大變化。 最值得注意的是,我們看到從與被盜資金相關的地址發送到跨鏈橋的資金量大幅增加,我們稍後將更詳細地研究這一趨勢。 我們還觀察到從勒索軟件發送到賭博平台的資金以及從勒索軟件錢包發送到橋接器的資金大幅增加。

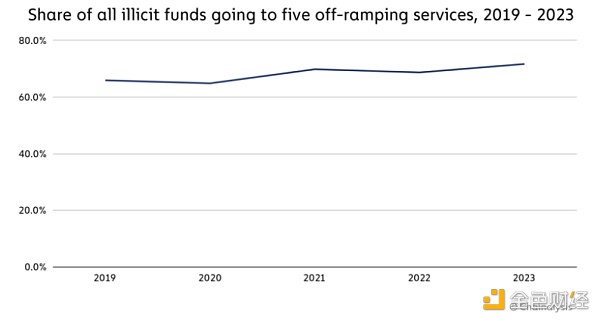

洗錢集中在法幣出口服務

法定貨幣出口服務很重要,因爲犯罪分子可以在其中將加密貨幣轉換成現金,這是洗錢過程的高潮。 盡管有數千個出口服務正在運營,但大多數洗錢活動都集中在少數幾個服務中。 2023 年,在流向出口服務的所有非法資金中,71.7% 僅流向 5 種服務,略高於 2022 年的 68.7%。

我們還可以更深入地檢查存款地址層面的洗錢集中度。 存款地址是與個人用戶相關的集中服務地址——您可以將它們視爲類似於銀行账戶。 因此,在存款地址方面檢查洗錢活動可以讓我們更好地了解對大多數加密貨幣洗錢活動最直接負責的個人或嵌套服務。 從這個角度來看,我們可以看到,2023 年洗錢實際上不再那么集中在存款地址層面,盡管洗錢在服務層面的集中程度略有提高。

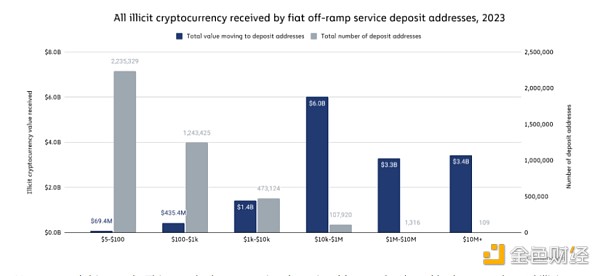

上圖顯示了按 2023 年每個地址單獨收到的非法加密貨幣總額劃分的服務存款地址。每個灰色條代表存儲桶中的存款地址數量,而每個藍色條代表收到的非法加密貨幣總價值存儲桶中的所有充值地址。 以第一個存儲桶爲例,我們看到 2,235,329 個存款地址收到了價值 5 至 100 美元之間的非法加密貨幣,所有這些存款地址總共收到了價值 6940 萬美元的非法加密貨幣。

2023 年,109 個交易所存款地址各自收到了價值超過 1000 萬美元的非法加密貨幣,總共收到了 34 億美元的非法加密貨幣。 盡管這仍然代表着高度集中,但到 2022 年,只有 40 個地址收到了超過 1000 萬美元的非法加密貨幣,總金額略低於 20 億美元。 2022 年,只有 542 個存款地址收到了超過 100 萬美元的非法加密貨幣,總計 63 億美元,佔當年中心化交易所收到的所有非法價值的一半以上。 2023 年,1,425 個存款地址收到了超過 100 萬美元的非法加密貨幣,總計 67 億美元,僅佔當年交易所收到的所有非法價值的 46%。

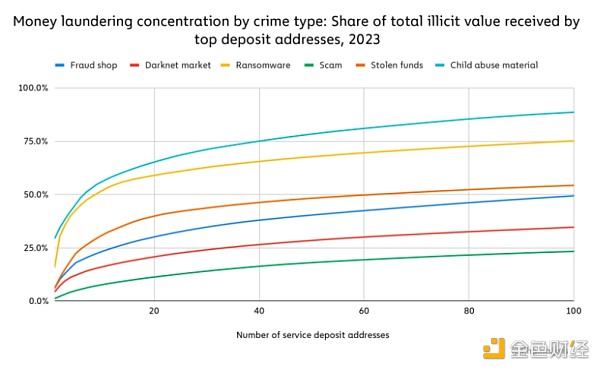

然而,還值得注意的是,洗錢集中度因犯罪類型而異。 例如,CSAM 廠商和勒索軟件運營商的集中度很高,僅僅 7 個充值地址就佔到了交易所從 CSAM 廠商獲得的總價值的 51.0%,而對於勒索軟件來說,僅僅 9 個地址就佔到了 50.3%。 另一方面,詐騙和暗網市場的集中度要低得多。 顯示出較高集中度的加密貨幣犯罪形式可能更容易受到執法部門的攻擊,因爲他們的洗錢活動依賴於相對較少的可中斷服務。

總體而言,加密犯罪分子可能正在通過更多嵌套服務或存款地址來實現洗錢活動多樣化,以便更好地向執法和交易所合規團隊隱瞞行蹤。 將活動分散到更多地址也可能是減輕任何一個存款地址因可疑活動而被凍結的影響的一種策略。 因此,通過針對洗錢基礎設施打擊加密貨幣犯罪可能需要比過去更加勤奮和對鏈上活動互聯性的理解,因爲活動更加分散。

洗錢策略發生變化:最老練的加密貨幣犯罪分子利用橋接器和混合器

大部分加密貨幣洗錢活動相對簡單,由不良行爲者直接將資金發送到交易所。 我們可以在下面的 Chainalysis Reactor 圖上看到這一點,該圖顯示了現已不復存在的電話號碼欺騙服務 iSpoof,該服務在被執法部門關閉之前促成了超過 1 億英鎊的詐騙活動,將數百萬比特幣直接發送到一組中心化交易所的存款地址。

然而,擁有更復雜的鏈上洗錢技能的加密犯罪分子——例如與 Lazarus Group 等黑客團夥相關的臭名昭著的朝鮮網絡犯罪分子——往往會使用更多種類的加密服務和協議。 下面,我們將通過 Lazarus Group 的示例來了解老練的不良分子調整洗錢策略的兩種重要方式:

在 Sinbad 被取締並被 OFAC 指定後使用新的混合器;

通過跨鏈橋進行鏈跳轉。

下面我們來看看。

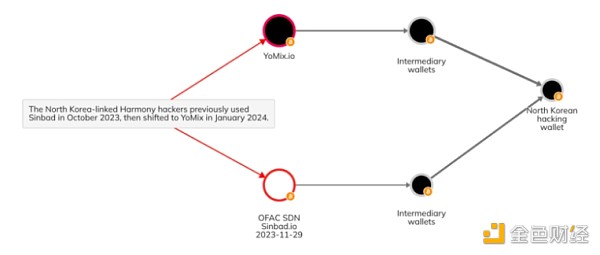

新混合器:YoMix 接替 Sinbad

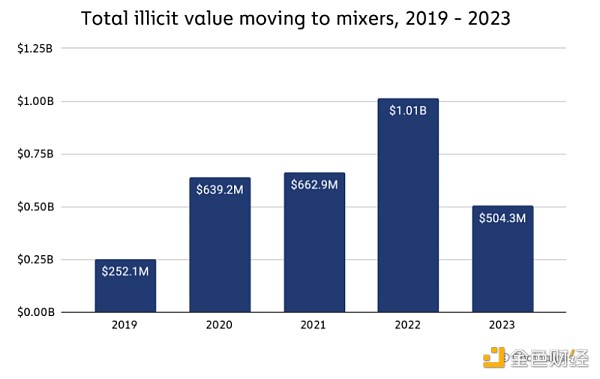

總體而言,2023 年從非法地址發送到混合器的資金有所下降,從 2022 年的 10 億美元減少到 2023 年的 5.043 億美元。

這在很大程度上可能是由於執法和監管努力,例如 2023 年 11 月對混合器 Sinbad 的制裁和關閉。但 Lazarus Group 等復雜的網絡犯罪組織已經調整了混合器的使用方式。 正如我們在去年的《加密貨幣犯罪報告》中所報道的那樣,在 Tornado Cash 受到制裁後不久,Sinbad 在 2022 年成爲了朝鮮相關黑客的首選混合者,而 Tornado Cash 此前一直是這些老練的網絡犯罪分子的首選。 隨着 Sinbad 的退出,基於比特幣的混合器 YoMix 成爲了替代者。 我們可以在下面的 Reactor 圖上看到一個這樣的例子,其中顯示了一個與朝鮮黑客活動相關的錢包從 YoMix 接收資金,而它之前曾從 Sinbad 接收資金。

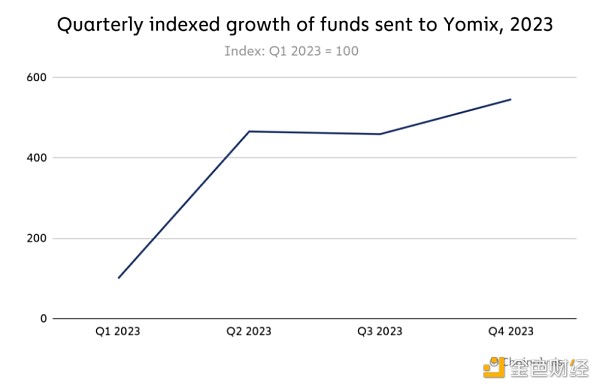

總體而言,YoMix 在 2023 年實現了巨大增長,全年資金流入增長了 5 倍以上。

根據 Chainalysis 數據,大約三分之一的 YoMix 資金流入來自與加密貨幣黑客相關的錢包。 YoMix 的發展及其受到 Lazarus Group 的歡迎是一個典型的例子,說明當以前流行的混合服務被關閉時,成熟的參與者有能力適應並找到替代的混合服務。

使用跨鏈橋

跨鏈橋允許用戶將資金從一個區塊鏈轉移到另一個區塊鏈。 一般來說,任何人都可以訪問這些智能合約,盡管理論上橋可以實現黑名單。 所有這些活動都發生在鏈上,這意味着區塊鏈分析師可以通過橋追蹤資金,因爲沒有中心化實體托管轉移到橋的資金。

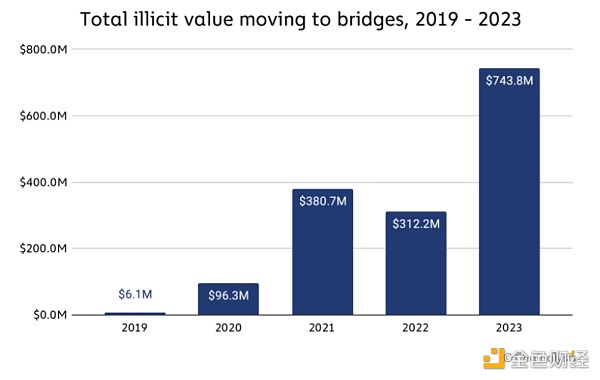

如前所述,2023 年,非法行爲者利用橋接協議進行洗錢的情況大幅增加,尤其是在加密貨幣盜竊中。

總體而言,橋接協議在 2023 年從非法地址接收了 7.438 億美元的加密貨幣,而 2022 年僅爲 3.122 億美元。

與朝鮮有關的黑客是最常利用跨鏈橋進行洗錢的黑客之一,我們可以在下面的 Reactor 圖上看到此活動的示例。

在這種情況下,與 2022 年 Harmony 黑客攻擊相關的資金於 2023 年 5 月轉移到流行的橋接協議,從比特幣區塊鏈轉移到 Avalanche 區塊鏈。 然後這些資金被交易爲穩定幣,然後使用不同的協議再次橋接,這次是從 Avalanche 區塊鏈到 TRON 區塊鏈。

老練的黑客常調整洗錢策略

我們從 Lazarus Group 等加密貨幣犯罪分子那裏看到的洗錢策略的變化提醒我們,最老練的非法行爲者總是在調整他們的洗錢策略並利用新型加密服務。 通過研究這些新的洗錢方法並熟悉與其相關的鏈上模式,執法和合規團隊可以提高效率。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:Chainalysis報告:2023年加密貨幣洗錢策略有何變化

地址:https://www.torrentbusiness.com/article/91939.html

你可能感興趣

AI耶穌誕生 它真能成爲耶穌嗎?

2024/11/22 11:17

Helius:從數據出發衡量 Solana 的真實去中心化程度

2024/11/22 11:07

零時科技 || BTB 攻擊事件分析

2024/11/22 10:44

特朗普當選利好哪些加密板塊?十幾位風投大佬這樣說

2024/11/22 10:39

美國司法部要求谷歌強拆Chrome瀏覽器和Android系統 OpenAI 抓住機會推出新瀏覽器

2024/11/22 10:03