失去“希望”的團隊:貼出了騙子照片和身份證 Hope騙局損失180萬美元

2023年2月21日,CertiK發現了2023年迄今爲止Arbitrum上最大的退出騙局。一個最近推出的名爲Hope Finance的項目,號稱在騙局中損失了180萬美元。然而經過調查後發現,這場騙局竟與該項目團隊自身的相關錢包有關。該錢包地址在策劃了一個獲取存款的後門後,抽走了Genesis Rewards Pool獎池的大量資金,造成了該起騙局。

事件過程

Hope Finance 於2月1日开始宣傳他們的項目,並宣布預計在UTC時間2月20日下午兩點啓動。然而,啓動沒多久,一個外部地址(EOA)很快就耗盡了該項目的Genesis Rewards Pool獎金池。

起初來看,Hope Finance項目似乎是被黑客發現漏洞並利用了。然而在檢查該團隊的一些錢包活動後,CertiK專家發現該項目是一個退出騙局。

當然,並非所有與Hope Finance公司有關的團隊成員都參與了該起退出騙局。事後,該項目的推特账戶發布了一張他們聲稱“騙局負責人”的圖片,同時還附上其身份證等信息。

被指控的人員是一名尼日利亞學生,大家很快找到其Linkedin账號,盡管沒有發表過任何動態,但仍可確認該Linkedin账號屬於該學生。

CertiK安全專家發現,一旦外部地址EOA 0x...9113調用含有關鍵漏洞的OpenTrade函數,Genesis Rewards Pool合約的資金就會被抽走。總價值186萬美元的被盜資金在被橋接到了以太坊之後存入到了Tornado Cash。

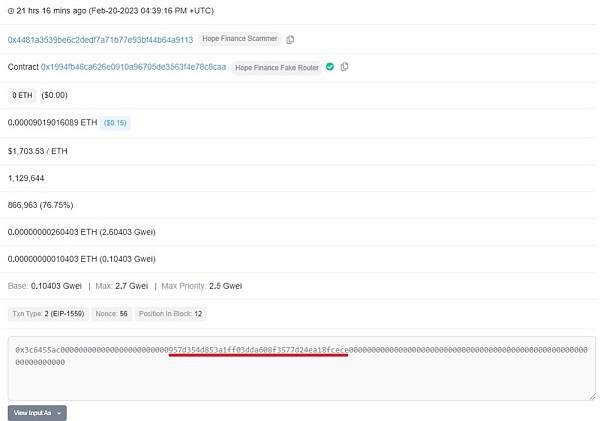

爲了抽走Genesis Rewards Pool資金池的資金,EOA 0x...9113創建了一個假的路由器合約,並將這個地址更新爲Genesis Rewards Pool資金池內的 SwapHelper。

雖然這會帶來私鑰泄露的嫌疑,但它也意味着,需要多籤錢包四個所有者中的三個得到確認。即: 任何外部黑客都必須在任何資金被盜之前破壞三個外部地址(EOA)。雖然這不是完全不可能,但是概率很小。

當檢查0x8EBd0(Hope Finance multisig多籤錢包時)所有者EOA時,我們可以看到EOA 0x11a9b和0xe1c37沒有交易歷史。一個錢包是獎池創建者,另一個錢包最初由Binance資助。

鏈上分析

① 該事件是從0x4481A創建了一個未經驗證的假路由器合約开始。

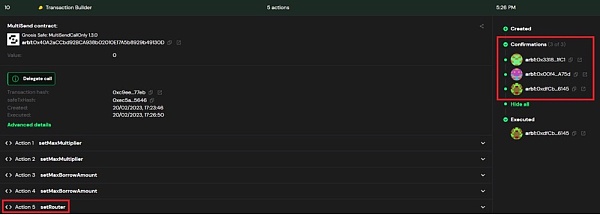

② 然後GenesisRewardPool(0xdfcb)被用來更新SwapHelper,將路由器地址改爲第一步創建的假地址。這個setRouter更新需要多籤錢包0x8ebd的四個所有者中三個所有者的批准。

對setRouter的更新進行多籤批准

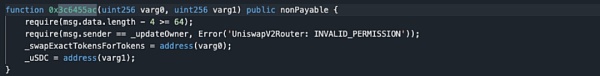

③ 0x4481A調用了假的路由器合約,並調用0x3c6455ac函數用以更新_swapExactTokenForTokens和_USDC兩個參數,其中第一個參數被設置爲0x957D,第二個留了空白。

④ 0x4481A兩次調用OpenTrade,用於借入資金,一次用於Pool 0 (WETH),另一次用於Pool 1 (USDC)。兩次OpenTrade調用,總共向0x957D轉移了477 枚WETH和1,061,759 枚USDC。

對於Pool 0,OpenTrade的調用觸發了477枚WETH轉移到Hope TradingHelper。此時,WETH會被正常的發送到swap地址並轉換爲USDC。

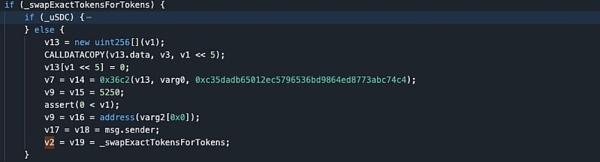

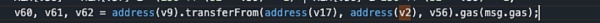

另外一邊,在對0x1994函數反編譯後,我們可以看到變量`v9`被賦值爲`address(varg2[0x0])`,也就是交換`path`中的第一個token,即WETH。同時變量`v2`被賦值爲預先設定的接收地址,即0x957D。而`v17`被賦值爲`TradingHelper`地址,該地址存儲了所有的WETH。

下圖的一行代碼,仍然是在_swapExactTokensForTokens函數中,將'v56'地址(單獨計算)的477WETH從msg.sender的v17轉移到了接收地址0x957D。

⑤ 兩次OpenTrade調用,總共向0x957D轉移了477 枚WETH和1,061,759 枚USDC。這些資金通過CelrBridge橋接到以太坊,並轉換爲總共1,095個ETH,然後被發送到Tornado Cash。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:失去“希望”的團隊:貼出了騙子照片和身份證 Hope騙局損失180萬美元

地址:https://www.torrentbusiness.com/article/25297.html

標籤:

你可能感興趣

中本聰是“2010年巨鯨”嗎?一直在賣出BTC嗎?

2024/11/25 15:08

深度剖析Pump.fun:解密meme幣大賭場的運作機制

2024/11/25 14:40

馬斯克淨資產再創紀錄 他是如何坐擁3480億美元的?

2024/11/25 14:16

比特幣地址類型概說

2024/11/25 12:06

Grayscale:人工智能代理+區塊鏈如何改變加密世界?

2024/11/25 12:00