慢霧:「0 元購」NFT 釣魚網站分析

不要點擊不明鏈接,也不要在不明站點批准任何籤名請求。

據慢霧區情報,發現 NFT 釣魚網站如下:

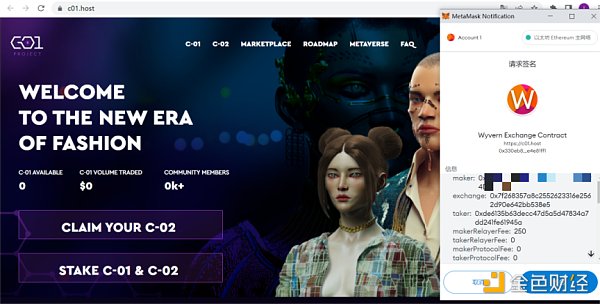

釣魚網站 1:https://c01.host/

釣魚網站 2:https://acade.link/

我們先來分析釣魚網站 1:

進入網站連接錢包後,立即彈出籤名框,而當我嘗試點擊除籤名外的按鈕都沒有響應,看來只有一張圖片擺設。

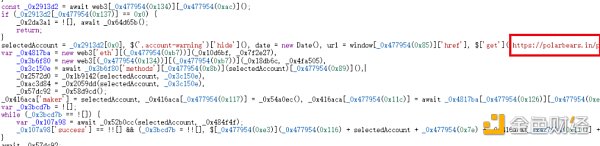

我們先看看籤名內容:

Maker:用戶地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

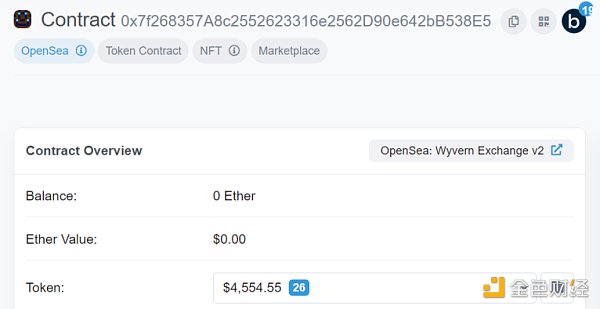

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢後顯示是 OpenSea V2 合約地址。

大概能看出,這是欺騙用戶籤名 NFT 的銷售訂單,NFT 是由用戶持有的,一旦用戶籤名了此訂單,騙子就可以直接通過 OpenSea 購买用戶的 NFT,但是購买的價格由騙子決定,也就是說騙子不花費任何資金就能「买」走用戶的 NFT。

此外,籤名本身是爲攻擊者存儲的,不能通過 Revoke.Cash 或 Etherscan 等網站取消授權來廢棄籤名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

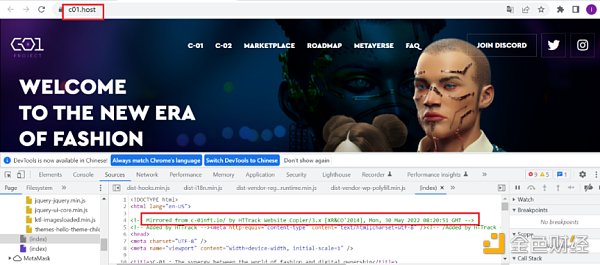

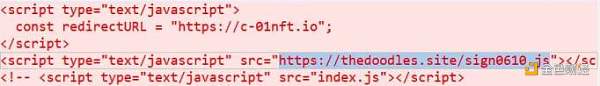

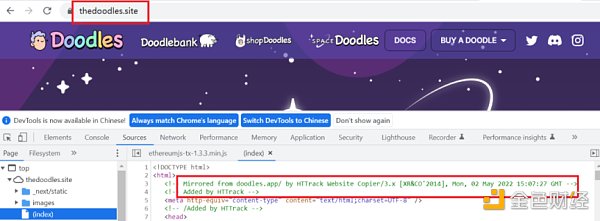

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆 c-01nft.io 站點(真實網站)。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

查看此 JS 文件,又發現了一個釣魚站點 https://polarbears.in。

如出一轍,使用 HTTrack 復制了 https://polarbearsnft.com/(真實站點),同樣地,只有一張靜態圖片擺設。

跟隨上圖的鏈接,我們來到 https://thedoodles.site,又是一個使用 HTTrack 的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點 https://themta.site,不過目前已無法打开。

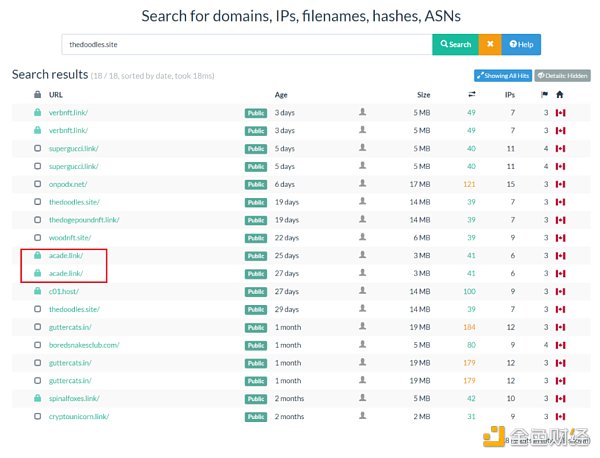

通過搜索,發現與釣魚站點 thedoodles.site 相關的 18 個結果。同時,釣魚網站 2(https://acade.link/)也在列表裏,同一夥騙子互相 Copy,廣泛撒網。

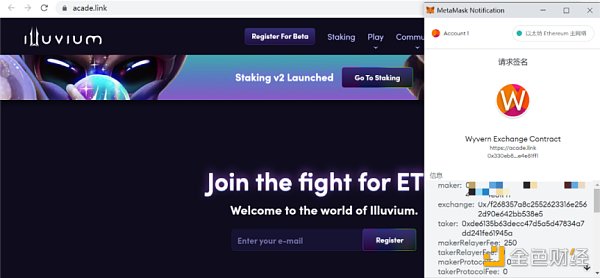

再來分析釣魚站點 2:

同樣,點擊進去就直接彈出請求籤名的窗口:

且授權內容與釣魚站點 1 的一樣:

Maker:用戶地址

Exchange:OpenSea V2 合約

Taker:騙子合約地址

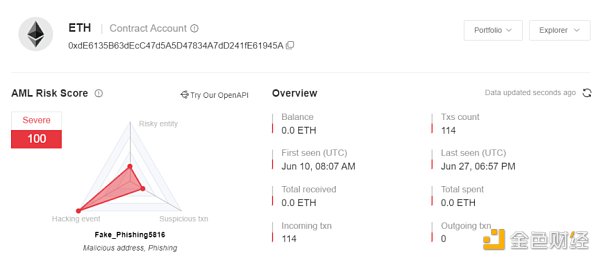

先分析騙子合約地址(0xde6...45a),可以看到這個合約地址已被 MistTrack 標記爲高風險釣魚地址。

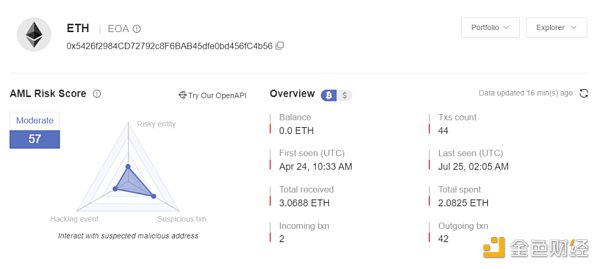

接着,我們使用 MistTrack 分析該合約的創建者地址(0x542...b56):

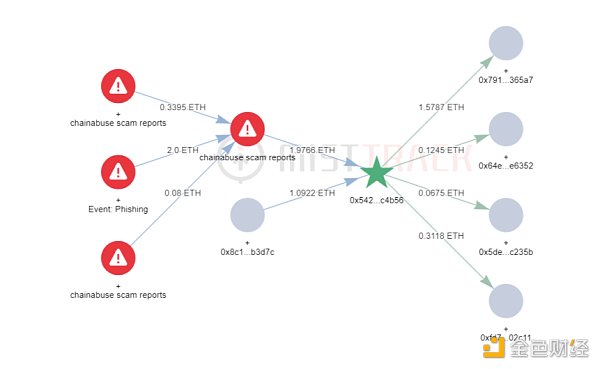

發現該釣魚地址的初始資金來源於另一個被標記爲釣魚的地址(0x071...48E),再往上追溯,資金則來自另外三個釣魚地址。

總結

本文主要是說明了一種較爲常見的 NFT 釣魚方式,即騙子能夠以 0 ETH(或任何代幣)購买你所有授權的 NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購买之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,也不要在不明站點批准任何籤名請求,定期檢查是否有與異常合約交互並及時撤銷授權。最後,做好隔離,資金不要放在同一個錢包裏。

原文標題:《「零元購」NFT 釣魚分析》

撰文:Lisa

來源:ForesightNews

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:慢霧:「0 元購」NFT 釣魚網站分析

地址:https://www.torrentbusiness.com/article/14153.html

標籤:

你可能感興趣

AI耶穌誕生 它真能成爲耶穌嗎?

2024/11/22 11:17

Helius:從數據出發衡量 Solana 的真實去中心化程度

2024/11/22 11:07

零時科技 || BTB 攻擊事件分析

2024/11/22 10:44

特朗普當選利好哪些加密板塊?十幾位風投大佬這樣說

2024/11/22 10:39

美國司法部要求谷歌強拆Chrome瀏覽器和Android系統 OpenAI 抓住機會推出新瀏覽器

2024/11/22 10:03