Chainalysis:2023年加密貨幣黑客攻擊報告

金色財經

企業專欄

剛剛

金色財經

企業專欄

剛剛

來源:Chainalysis;編譯:松雪,金色財經

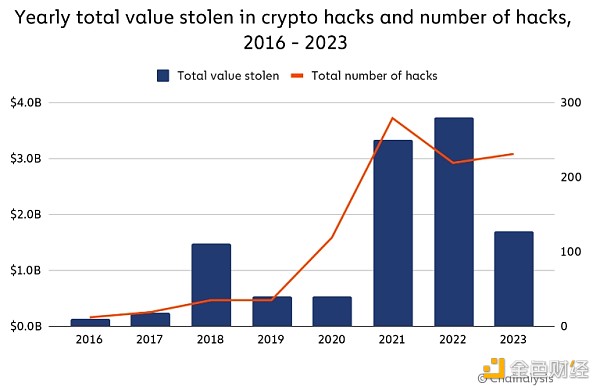

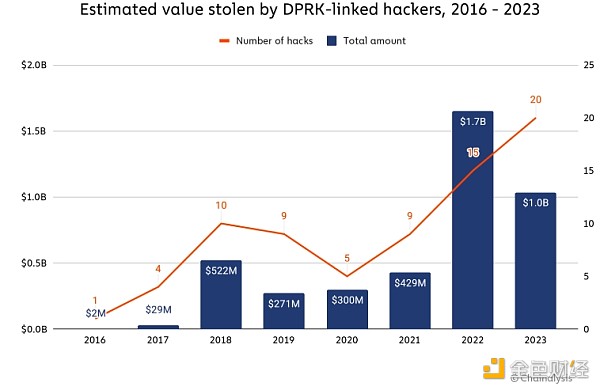

在過去的幾年裏,加密貨幣黑客攻擊已成爲一種普遍而強大的威脅,導致加密貨幣平台數十億美元被盜,並暴露了整個生態系統的漏洞。 正如我們在去年的加密貨幣犯罪報告中透露的那樣,2022 年是有史以來加密貨幣盜竊案最嚴重的一年,被盜金額達 37 億美元。 然而,到 2023 年,被盜資金減少了約 54.3%,至 17 億美元,盡管個人黑客事件的數量實際上有所增加,從 2022 年的 219 起增加到 2023 年的 231 起。

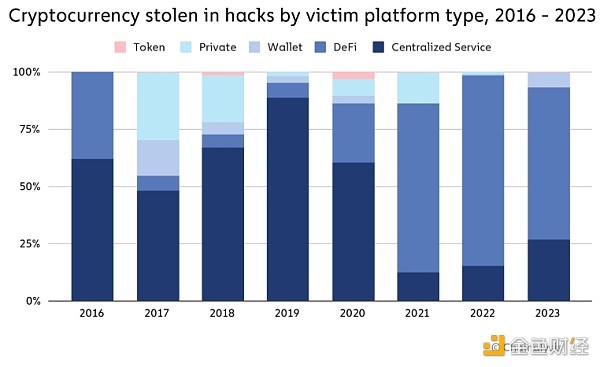

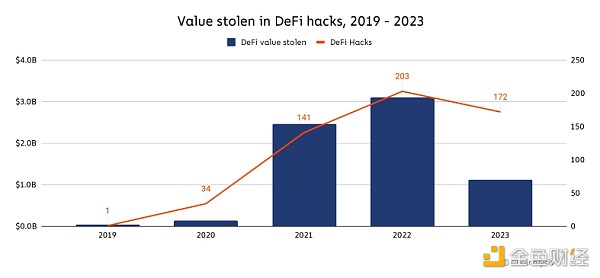

爲什么被盜資金大幅下降?主要是由於DeFi黑客攻擊的減少。在2021年和2022年,DeFi協議的黑客攻擊主導了被盜加密貨幣大幅增加的趨勢,使得黑客在2022年從DeFi黑客攻擊中竊取了超過31億美元。但在2023年,黑客只從DeFi協議中竊取了11億美元。這相當於DeFi平台年度被盜總價值同比下降了63.7%。2023年,DeFi協議受害者所佔被盜資金總額的份額也大幅下降,如下圖所示。

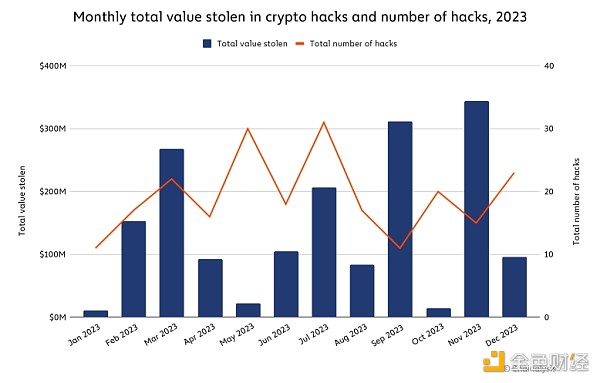

我們將在後面更詳細地探討DeFi黑客攻擊減少的可能原因。盡管出現了這種減少,但在2023年仍然發生了一些重要的DeFi協議的大規模黑客攻擊。例如,Euler Finance,一家運行在以太坊上的借貸協議,在2023年3月經歷了一次閃電貸攻擊,導致大約1.97億美元的損失。2023年7月發生了33起黑客攻擊,是任何一個月份中最多的,其中包括從Curve Finance竊取的7350萬美元。我們可以看到以下圖表中受這些攻擊推動的峰值。

同樣,在2023年9月和11月,DeFi和CeFi平台都發生了幾起大規模的攻擊事件:Mixin Network(2億美元),CoinEx(4300萬美元),Poloniex Exchange(1.3億美元),HTX(1.133億美元)和Kyber Network(5470萬美元)。

朝鮮附屬的網絡犯罪分子經歷了他們有史以來最活躍的一年,執行了比以往任何時候都多的加密黑客攻擊。

影響 DeFi 的攻擊媒介復雜且多樣

DeFi黑客攻擊在2021年和2022年激增,攻擊者分別從協議中竊取了約25億美元和31億美元。我們的合作夥伴Halborn的首席安全架構師兼研究員Mar Gimenez-Aguilar向我們介紹了在這兩年內DeFi黑客攻擊的上升趨勢。她解釋說:“在DeFi生態系統內,攻擊的頻率和嚴重性不斷升級,這是一個令人擔憂的趨勢。在我們對前50次DeFi黑客攻擊的全面分析中,我們觀察到基於EVM的鏈和Solana是最受攻擊的鏈之一,主要是因爲它們的流行程度和執行智能合約的能力。”去年審查這一趨勢時,安全專家告訴我們,他們認爲許多DeFi漏洞源於協議運營商主要關注增長,而不是關注實施和維護強大的安全系統。

然而,自DeFi成爲加密經濟關鍵領域以來,從DeFi協議中竊取的年度總額首次下降,而且下降幅度相當大。

在2023年,DeFi黑客攻擊造成的價值同比下降了63.7%,每次DeFi黑客攻擊的中位數損失下降了7.4%。而且,盡管2023年個別加密黑客攻擊的數量上升,但DeFi黑客攻擊的數量下降了17.2%。

爲了更好地理解這一趨勢,我們與Halborn合作,通過黑客利用的具體攻擊向量的視角分析了2023年DeFi黑客活動。

對 DeFi 領域的攻擊向量進行分類和分析

影響DeFi的攻擊向量是多樣化且不斷發展的;因此,對它們進行分類是很重要的,以了解攻擊是如何發生的,以及協議未來可能如何降低其發生的可能性。根據Halborn的說法,DeFi攻擊向量可以分爲兩類:源自鏈上的向量和源自鏈下的向量。

鏈上攻擊向量並非源自區塊鏈本身的漏洞,而是源自DeFi協議的鏈上組件(例如智能合約)的漏洞。這對於中心化服務來說並不是關注的焦點,因爲中心化服務不像DeFi協議那樣作爲具有公开可見代碼的去中心化應用程序運行。鏈下攻擊向量源自區塊鏈之外的漏洞——一個例子可能是在故障的雲存儲解決方案中進行的鏈下存儲私鑰——因此適用於DeFi協議和中心化服務。

| 黑客攻擊向量子類別 | 定義 | 鏈上或鏈下 |

| 協議利用 | 當攻擊者利用協議的區塊鏈組件中的漏洞時,例如與驗證器節點、協議的虛擬機或挖掘層相關的漏洞。 | 鏈上 |

| 內部攻擊 | 當協議內部的攻擊者(例如流氓开發人員)使用特權密鑰或其他私人信息直接竊取資金時。 | 鏈下 |

| 網絡釣魚 | 當攻擊者誘騙用戶籤署權限時,通常是通過替換合法協議來完成的,從而允許攻擊者代表用戶花費代幣。 當攻擊者誘騙用戶直接向惡意智能合約發送資金時,也可能發生網絡釣魚。 | 鏈下 |

| 擴散 |

當攻擊者由於另一個協議中的黑客攻擊造成的漏洞而利用一個協議時。 擴散的內容還包括與其他協議中的黑客行爲密切相關的黑客行爲。 | 鏈上 |

| 服務器受損 | 當攻擊者侵入由協議擁有的服務器,從而破壞協議的正常工作流程或獲取知識以進一步利用該協議時。 | 鏈下 |

| 錢包黑客 | 當攻擊者利用提供托管/錢包服務的協議並隨後獲取有關錢包操作的信息時。 | 鏈下 |

| 價格操縱黑客 | 當攻擊者利用智能合約漏洞或利用有缺陷的預言機無法反映准確的資產價格時,就會促進數字代幣價格的操縱。 | 鏈上 |

| 智能合約开發 | 當攻擊者利用智能合約代碼中的漏洞時,通常會授予對協議和代幣傳輸的各種控制機制的直接訪問權限。 | 鏈上 |

| 私鑰泄露 | 例如,當攻擊者獲取用戶私鑰的訪問權限時,這可能是由於鏈下軟件泄漏或故障而發生的。 | 鏈下 |

| 治理攻擊 | 當攻擊者通過獲得足夠的影響力或投票權來操縱具有去中心化治理結構的區塊鏈項目時,可以制定惡意提案。 | 鏈上 |

| 第三方受損 | 當攻擊者獲得對協議使用的鏈下第三方程序的訪問權限時,該程序提供的信息稍後可用於漏洞利用。 | 鏈下 |

| 其他 | 該攻擊要么不屬於上述任何類別,要么沒有足夠的信息對其進行正確分類。 | 鏈上/鏈下 |

根據Gimenez-Aguilar的說法,無論是鏈上還是鏈下漏洞都存在嚴重的問題。“從歷史上看,大多數DeFi黑客攻擊都源於智能合約設計和實施上的漏洞 —— 我們檢查的受影響合約中有很大一部分要么沒有經過任何審計,要么經過的審計不足,”她解釋了鏈上的漏洞。“另一個顯著的趨勢是由於私鑰被 compromise 而導致的攻擊增加,這凸顯了在某個給定區塊鏈之外改進安全實踐的重要性。”

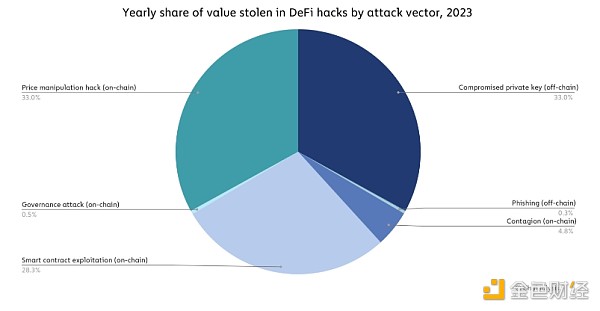

事實上,數據顯示,Gimenez-Aguilar描述的鏈上和鏈下漏洞 —— 特別是私鑰被 compromise、價格操縱攻擊和智能合約利用 —— 都導致了2023年的黑客損失。

來源:Halborn

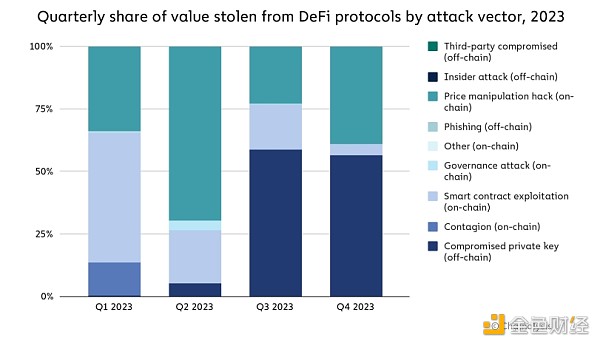

總體而言,鏈上漏洞助長了 2023 年的大部分 DeFi 黑客活動,但正如我們在下圖中看到的那樣,這種情況在這一年中發生了變化,私鑰受損在第三和第四季度推動了更大比例的黑客攻擊 。

來源:Halborn

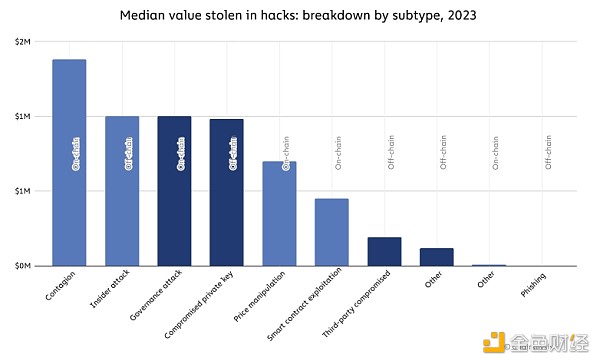

從逐次黑客攻擊的角度來看,源自擴散(鏈上)的黑客攻擊最具破壞性,損失中位數爲 140 萬美元。 治理攻擊(鏈上)、內部攻擊(鏈下)和私鑰泄露(鏈下)緊隨其後,這三者的黑客攻擊價值中值約爲 100 萬美元。

來源:Halborn

總體而言,數據提供了樂觀的理由。2023年從DeFi中被盜的原始價值的下降,以及在2023年內由鏈上漏洞驅動的黑客攻擊的相對下降,表明DeFi運營商可能正在改進智能合約安全性。“我確實認爲DeFi協議中安全措施的增加是減少與智能合約漏洞相關的黑客攻擊數量的關鍵因素。如果我們將今年由價值前50位的黑客攻擊與以前的黑客攻擊進行比較(Halborn的Top 50黑客報告中研究過),那么從總損失中損失的百分比就會從總體的47.0% 減少到 18.2%。然而,價格操縱攻擊的比例幾乎保持不變,約爲總價值的 20.0%。這表明,在進行審計時,協議還應考慮它們與整個DeFi生態系統的互動,”Gimenez-Aguilar說道。然而,她還強調,由私鑰被 compromise 等攻擊向量驅動的黑客攻擊增長表明,DeFi運營商必須超越智能合約安全性,解決鏈下漏洞:“進行與以前相同的比較,與被 compromise 私鑰有關的損失從 22.0% 增加到 47.8%。”如上所示,鏈上和鏈下的漏洞都可能具有高度破壞性。

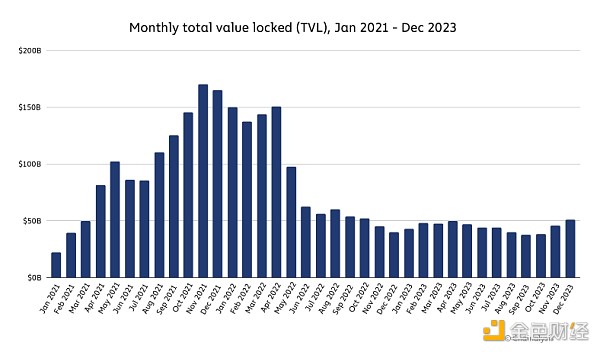

然而,Gimenez-Aguilar 也承認,DeFi 黑客攻擊損失的下降可能部分是由於 2023 年 DeFi 活動總體減少的原因,這可能簡單地減少了黑客攻擊的 DeFi 協議數量。總鎖定價值(TVL),衡量 DeFi 協議中持有或抵押的總價值,2023 年全年都在下降,這是繼 2022 年中期急劇下降之後的情況。

來源:DeFiLlama

我們不能確定 DeFi 黑客攻擊的下降主要是由於更好的安全實踐還是整體 DeFi 活動下降 —— 最有可能是兩者的混合。但是,如果黑客攻擊的減少主要是由整體活動的減少引起的,那么觀察 DeFi 黑客攻擊是否會隨着另一輪 DeFi 牛市再次上升將很重要,因爲這將導致更高的 TVL,從而爲黑客提供了更大的 DeFi 資金池進行攻擊。

無論如何,DeFi 運營商都應採取措施提高安全性。容易受到鏈上失敗影響的 DeFi 協議可以开發監視與經濟風險和先前平台損失相關的鏈上活動的系統。例如,Hypernative 和 Hexagate 等公司生產定制的警報以防範和應對網絡攻擊,這有助於平台更好地保護與橋接等第三方的集成,並與可能受到威脅的客戶進行溝通。易受鏈下失敗影響的平台可能會努力減少對中心化產品和服務的依賴。

2023 年,朝鮮入侵的加密平台數量比以往任何時候都多,但竊取的總量卻比 2022 年少

近年來,與朝鮮有關的黑客攻擊呈上升趨勢,網絡間諜組織如 Kimsuky 和 Lazarus Group 利用各種惡意手段獲取大量加密資產。在2022年,與朝鮮有關的黑客竊取的加密貨幣達到了約17億美元的最高水平。在2023年,我們估計被竊取的總金額略高於10億美元,但正如我們下面所看到的,黑客攻擊的數量達到了20起 - 創下有記錄以來的最高紀錄。

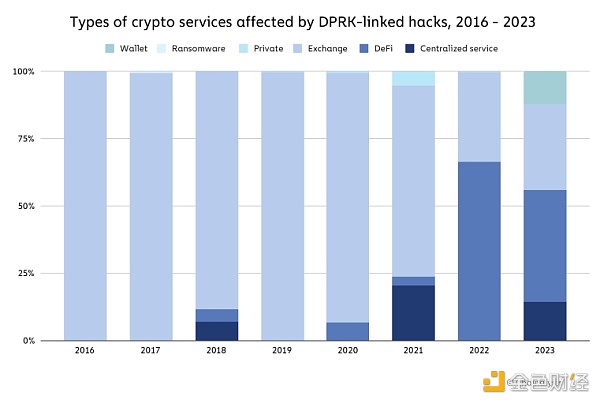

我們估計,與朝鮮有關的黑客在2023年從 DeFi 平台竊取了約4.28億美元,並且還瞄准了中心化服務(竊取了1.5億美元)、交易所(竊取了3.309億美元)和錢包提供商(竊取了1.27億美元)。

2023 年,朝鮮針對 DeFi 協議的攻擊顯著減少,這反映了我們上面討論的 DeFi 黑客攻擊的整體下降。

案例研究:朝鮮的錢包漏洞

在2023年6月,成千上萬 Atomic Wallet 的用戶(一個非托管的加密貨幣錢包服務)成爲了黑客攻擊的目標,導致估計的損失爲1.29億美元。FBI後來將此次攻擊歸因於與朝鮮有關的黑客組織 TraderTraitor,並表示 Atomic Wallet 的利用是一系列類似攻擊的第一步,包括同月晚些時候的 Alphapo 和 Coinspaid 攻擊。盡管攻擊的具體細節仍不清楚,但我們使用了鏈上分析來查看在初始攻擊之後資金的流向,我們將其分爲四個階段。

在第一階段,攻擊者進行了跨鏈操作 — 將資產從一條區塊鏈轉移到另一條,通常是爲了混淆非法獲得的資金流向 — 通過以下三種方法將資金轉移到比特幣區塊鏈上:

將資金發送到中心化交易所。盡管我們無法繼續追蹤資金在轉移到中心化服務後的鏈上移動情況,但我們在這種情況下知道從 Atomic Wallet 偷來的資金已在中心化交易所轉換爲比特幣,因爲我們從其他經常合作的可信來源那裏收集到了情報。

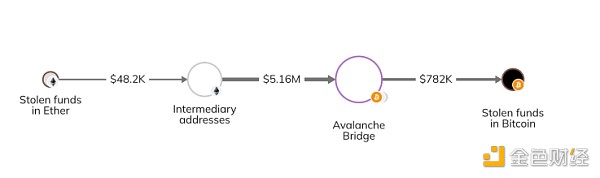

將資金發送到跨鏈橋,然後可以將其移動到比特幣區塊鏈。

將資金發送到包裝的以太坊(wETH)合約,然後通過 Avalanche Bridge 轉移到比特幣區塊鏈。

Chainalysis Reactor 圖表下方顯示了第三種方法,即被盜資金(當時爲以太坊)在到達 Avalanche Bridge 並轉換爲比特幣之前,經過了多個中間地址。

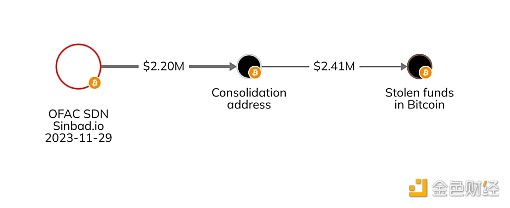

在第二階段,攻擊者將被盜資金發送到 OFAC 制裁的 Sinbad,提供混合器服務,可以模糊鏈上交易細節,先前已被朝鮮的洗錢分子使用。然後,攻擊者從 Sinbad 提取了資金,並將其轉移到比特幣的整合地址。

在第三階段,攻擊者的洗錢策略幾乎完全轉向了 Tron區塊鏈,而不是比特幣區塊鏈。攻擊者通過以下一種方法跨鏈到 Tron 區塊鏈:

將資金發送到 Avalanche,通過 Avalanche 橋跨到 Tron 區塊鏈。

將資金發送到中心化服務,然後將其轉移到 Tron 區塊鏈。

通過其他混合的加密貨幣或隱私增強服務發送資金,以進一步混淆資金流向,然後將其轉移到 Tron 區塊鏈。

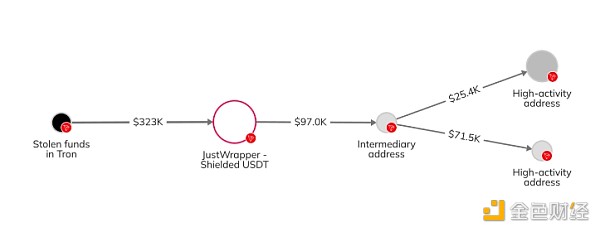

在第四和最後階段,攻擊者將資金存入 Tron 區塊鏈上的各種服務。其中一些資金通過 Tron 的 JustWrapper Shielded Pool 進行混合,而另一些最終被發送到疑似屬於場外交易商的高活躍 Tron 地址。

其他鏈上活動顯示,從 Atomic 竊取的資金在轉移到其他地方之前與其他來源的資產進行了合並,這可能與隨後的 Alphapo 和 Coinspaid 漏洞有關。

加密貨幣黑客的未來

盡管2023年從加密平台竊取的總金額較之前幾年顯著減少,但攻擊者在其攻擊手法上變得日益復雜和多樣化。好消息是,加密平台在安全性和應對攻擊方面也變得更加復雜。

當加密平台在受到攻擊後迅速採取行動時,執法機構將更有能力聯系凍結資金所在的交易所以進行扣押,並聯系資金流向的服務以收集有關账戶和用戶的相關信息。隨着這些流程的不斷改善,從加密黑客攻擊中竊取的資金很可能會繼續減少。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:Chainalysis:2023年加密貨幣黑客攻擊報告

地址:https://www.torrentbusiness.com/article/88071.html

你可能感興趣

Bankless:BTC主導地位飆升 山寨幣季節來了嗎?

2024/11/22 09:07

一文讀懂AI智能體代幣化平台Virtuals Protocol

2024/11/21 15:19

AI 的暴力美學 Arweave 的抗衡之道

2024/11/21 14:01

鄧建鵬 李鋮瑜:加密資產交易平台權力異化及其規制進路

2024/11/21 12:33

一個跨越三輪周期的價投老VC面對這輪meme焦慮嗎?

2024/11/21 11:44