黑客是吧?給你個成爲好人的機會:如何靠漏洞賞金談判追回資產?

自2020年10月至2023年3月,Web3.0領域中在遭受攻擊後仍能收回或部分收回損失資金的事件共有25起。

自2020年10月至2023年3月,Web3.0領域中在遭受攻擊後仍能收回或部分收回損失資金的事件共有25起。

在這25起事件中,被盜資金總計約13.5億美元,其中的9.92億美元被返還(73%)。

今年我們都有所耳聞的被盜資金返還事件有Euler Finance、Allbridge和 Sentiment Protocol,這三個項目均與攻擊者進行了成功的談判。

但其實這個情況是處於一個持續的灰色地帶中——攻擊者們既不是明確定義中參加漏洞賞金計劃的白帽黑客,也並非是純粹的盜取資產的黑帽黑客,我們可以將其稱爲“灰帽黑客”以作區分並加以分析。

漏洞的惡意利用在多年來一直困擾着Web3.0,這些惡意安全事件針對的目標往往是協議、智能合約和基於軟件的應用程序,如自托管錢包,而其結果也通常是黑客「功成名就」,攜款潛逃。

然而現在已經有越來越多的協議可以與攻擊者成功談判並協商資金返還。

CertiK統計了2020年10月至2023年3月中被利用而後又被返還資金的25個協議數據:

☞ 總計約13.5億美元的資金被盜

☞ 總計約9.92億美元(73%)的資金被退還

☞ 總計約3.145億美元 (23.1%)的資金被攻擊者保留

☞ 其余約3.9%的資金在此過程中丟失或被凍結

2023年到目前爲止,8個導致約2.215億美元資產被盜的重大漏洞惡意利用事件中有有大約1.88億美元(84.8%)被退還。

一些未歸還的資金被保留作爲白帽賞金,以引起人們對協議漏洞的關注。

其他未返還的資金的部分情況是源自攻擊者的要求。

而在這25個協議中,有四個協議的資金被全部返還了。

攻擊者以不同的方式處理歸還被盜資金的問題。其中一些歸還了所有被盜資金,而另一些則歸還了部分資金或拒絕歸還。

因這些漏洞利用事件最初的惡意性質,以及一些攻擊者在與受害者展开談判後改變主意,我們將這些事件歸類爲灰帽情況。

在Cashio.App經歷了一次被攻擊者盜取5000萬美元的事件後,他們最終將資金返還給那些账戶中不足10萬美元的投資者,剩余的錢據稱被捐給了慈善機構。

Mango Market的情況較爲特殊:攻擊者Avraham Eisenberg總計盜取了該協議的1.17億美元,最後歸還了約6700萬美元,但他聲稱他的行爲是合法的——“只是一種高利潤的交易策略而已”。盡管與Mango Market達成了協議,但Avraham Eisenberg後來仍因策劃對Mango Market的攻擊行爲而被美國證券交易委員會起訴。

在過去的幾年裏,Web3.0貨幣行業一直遭受着越來越多的漏洞利用和黑客攻擊。但協議似乎正在試圖與攻擊者們進行更深入的談判,以期收回大量被盜資金。

通常情況下,這些談判發生在公开場合(例如社交媒體或攻擊者與受害者之間的鏈上信息)中——在交易中給匿名黑客留下信息,往往是與他們取得聯系的唯一途徑。

這樣的趨勢可能表明Web3.0行業正在發生越來越大的轉變,協議和投資者的風險變得更小,安全性更高,尤其是在項目可創造市場激勵措施以推動攻擊者進行談判的情況下。

爲了進一步探討這種可能性,我們想通過分析這些公开談判及其最終結果來研究受害者採用的不同談判策略。

我們選擇研究四個不同的協議(Poly Network、Allbridge、Euler Finance和Sentiment Protocol)的談判過程。之所以選擇這些安全事件,是因爲它們均屬於大規模攻擊事件,而且除了Poly Network之外,大部分都在一個月內成功地收回了資金。盡管這四個協議使用了不同的策略,但它們都將賞金作爲黑客返還資金的激勵。

Poly Network

2021年8月10日,黑客利用Poly Network代碼中的一個漏洞,竊取了超過12種不同Web3.0貨幣的資金,總損失超過6.1億美元。同一天,Poly Network通過鏈上信息直接聯系了該黑客,要求他們與之取得聯系。

最終協議提出,如果資金被歸還,將給予黑客賞金。Poly Network還在推特上發表了一封致黑客的公开信,稱“任何國家的執法部門都會將此視爲重大經濟犯罪,你將會被追究責任”。在事件的最後,Poly Network甚至對黑客加以贊賞,稱他們“希望將作爲歷史上最大規模的白帽黑客而被銘記”。

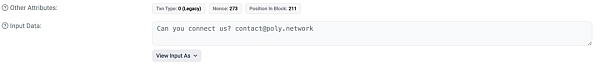

但黑客回應稱,一开始他還未來得及回復Poly Network時,該協議就在讓投資者和其他人敦促和指責他們,而他們其實並沒有將被盜資金洗錢的打算。不僅如此,在這個過程裏,黑客還在通過交易票據與Poly Network進行溝通,表示他們打算先從返還altcoins开始,並詢問是否可以將被盜的USDT解凍,如果成功解凍,他們將歸還被盜的USDC。

Poly Network並未對該問題進行回應,這一步應該是走對了,因爲黑客第二天就开始向三個Poly Network地址歸還資金了。

黑客後來又發來消息說,他們將提供他們用來歸還資金的多籤名錢包的最終密鑰。

黑客最終歸還了所有被發送到多重籤名账戶的被盜資產。

除了價值3300萬美元的USDT被Tether凍結外,大部分損失的資金都被返還給了Poly Network。

禮尚往來之下,Poly Network向黑客創建的一個獨立账戶支付了160個ETH(約486,000美元)的漏洞賞金。但黑客將賞金退回給了Poly Network,並要求將該筆費用分配給那些受影響的投資者。

復制鏈接【https://heystacks.com/doc/977/polynetwork-and-hacker-communicate】至瀏覽器查看Poly Network和黑客之間的完整談判記錄。

Allbridge

2023年4月1日,Allbridge遭受了一次針對其在BNB Chain上BUSD/USDT池的攻擊。該項目最初表示,該攻擊只影響那些BNB Chain池,但漏洞可能擴展到其他池中。爲了防止這種情況,Allbridge停止了他們的橋接平台,並爲流動性資金池運營商創建了一個網絡接口來提取余額。

就像Poly Network一樣,在攻擊發生後不久,Allbridge宣布將向黑客提供賞金,並補充說如果被盜資金被返還,黑客將免於承擔任何法律後果。4月3日,該團隊宣布收到了攻擊者的信息,1,500 BNB(約46.5萬美元)被返還給了該項目。黑客手中仍保留價值約10.8萬美元的資產。

Allbridge提到還有另一名黑客使用了與第一個攻擊者相同的手法,但這個黑客尚未主動與平台取得聯系。Allbridge敦促第二個黑客露面並开啓談判,討論返還資金的條件。截至撰稿時,尚未獲得該事件進展的任何消息。

Euler Finance

Euler Finance黑客攻擊是2023年迄今爲止發生的最大規模漏洞利用事件。

2023年3月13日,Euler Finance資金池遭遇閃電貸攻擊,損失總計約1.97億美元。

如同Poly Network和Allbridge案例,Euler Finance表示如果攻擊者歸還剩余資產,會向攻擊者提供10%的賞金。

然而,該項目在談判策略上採取了更激進的方式,在發出賞金聲明的同時也發出了警告:如果攻擊者不退還剩余的90%的資金,他們將懸賞100萬美元獲取有關攻擊者的信息。盡管有此警告,黑客還是向Tornado Cash轉移了大約178萬美元的被盜資金。

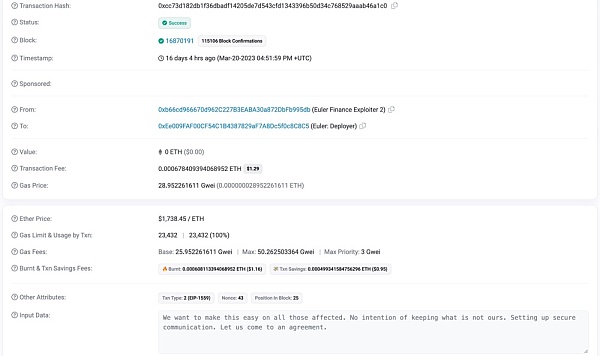

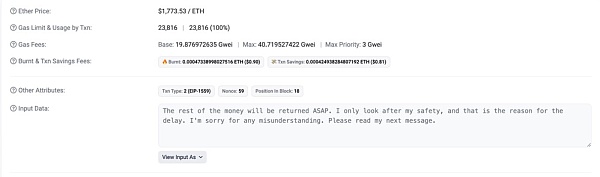

隨後黑客通過鏈上消息與Euler Finance進行了聯系。

3月21日,Euler Finance履行了警告中的行動,在攻擊者不再回應後發起了100萬美元的賞金懸賞攻擊者信息,四天後,攻擊者選擇將資金返還Euler並道歉:

4月3日,Euler Finance在其推特账戶上宣布,與黑客談判後他們收回了所有的“可收回資金”。

另外Euler Finance還補充表示,由於黑客“做了正確的事”,他們將不再接受可能導致攻擊者被捕的新信息,意味着100萬美元的懸賞行動到此爲止。

Sentiment Protocol

2023年4月4日,Sentiment Protocol遭到攻擊,損失近100萬美元。

4月5日,Sentiment Protocol在其推特账戶上公布了該漏洞,並暫停了主合約(僅允許提款),以減輕進一步資金損失。

Sentiment Protocol提出與攻擊者進行談判,承諾賞金的同時發出警告:如果攻擊者在4月6日之前沒有返還資金,那么原本承諾給他們的“白帽”賞金將變爲懸賞追捕他們的賞金。與Allbridge一樣,該協議還承諾如果資金返還,他們將不會對攻擊者採取法律行動:

次日,Sentiment Protocol向攻擊者提供了9.5萬美元的賞金,前提是攻擊者在4月6日UTC 8:00之前歸還資金。

4月6日,Sentiment Protocol宣布攻擊者已返還90%資金。

如何與灰帽黑客談判?

正如在本文四個案例中看到的那樣,所有協議都發布了用以換取被盜資產的賞金。

Euler Finance和Sentiment Protocol均向攻擊者發出警告(用賞金懸賞攻擊者信息)。Allbridge和Sentiment Protocol還宣布稱如果資金被退回,則不會對黑客採取法律行動,而Poly Network明確表示將聯系執法部門。

在這四個協議中,其中兩個的“可收回”資金被全額返還,Allbridge仍在與第二個黑客進行談判。Sentiment Protocol則是在經過兩天的談判後成功收回了90%的資金。

由此我們可以看出,在與攻擊者的談判中,賞金是一個非常有效的手段。然而其也有一定的潛在風險。例如攻擊者拿到賞金後不履行承諾,而繼續泄露數據或再次攻擊。另外,一些國家和地區可能會對支付賞金的行爲採取法律措施。

因此,組織需要對風險和合法性進行評估,並制定有效的策略以確保安全地進行贖金支付並盡快恢復被盜的資產。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:黑客是吧?給你個成爲好人的機會:如何靠漏洞賞金談判追回資產?

地址:https://www.torrentbusiness.com/article/36387.html

標籤:黑客攻擊

你可能感興趣

一文讀懂AI智能體代幣化平台Virtuals Protocol

2024/11/21 15:19

AI 的暴力美學 Arweave 的抗衡之道

2024/11/21 14:01

鄧建鵬 李鋮瑜:加密資產交易平台權力異化及其規制進路

2024/11/21 12:33

一個跨越三輪周期的價投老VC面對這輪meme焦慮嗎?

2024/11/21 11:44

BTC已近95000 再看幣圈微笑曲线

2024/11/21 11:33