北京時間2022年6月23日19:06:46,CertiK審計團隊監測到Harmony鏈和以太坊之間的跨鏈橋經歷了多次惡意攻擊。

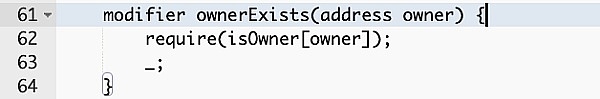

CertiK團隊安全專家分析,此次攻擊事件可能源於黑客掌握了owner的私鑰——攻擊者控制MultiSigWallet的所有者直接調用confirmTransaction()從Harmony的跨鏈橋上轉移大量代幣,導致Harmony鏈上價值約9700萬美元的資產被盜。

攻擊步驟

我們以13100 ETH的第一次利用漏洞交易爲例:

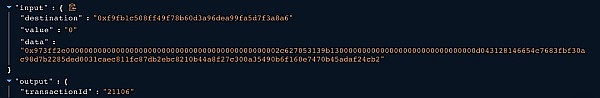

①MultiSigWallet合約的所有者0xf845a7ee8477ad1fb446651e548901a2635a915調用submitTransaction()函數提交具有以下有效負載的交易,以在交易中生成交易id 21106。

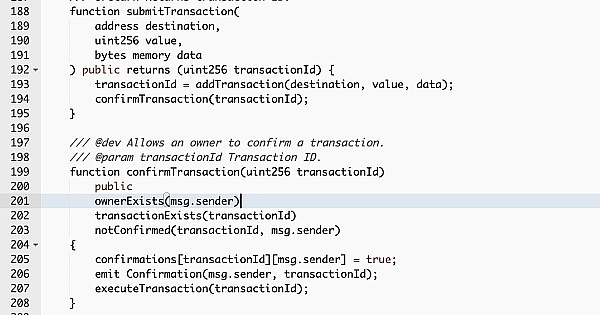

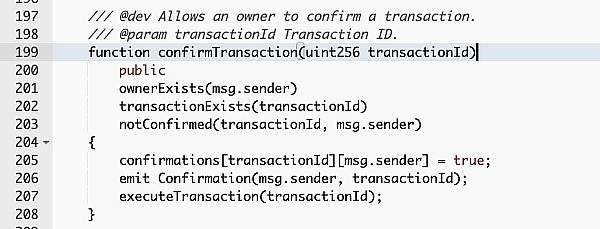

②要確認交易,調用方必須是合約所有者。

③在接下來的攻擊中,MultiSigWallet合約所有者(0x812d8622c6f3c45959439e7ede3c580da06f8f25)的MultiSigWallet 調用函數confirmTransaction(),其中輸入的交易ID爲21106。

④要成功執行交易,調用方必須是合約所有者。

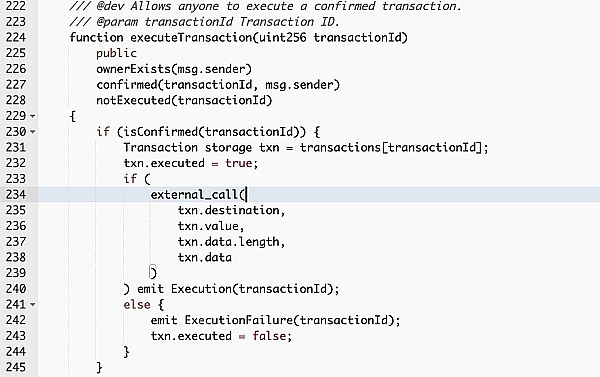

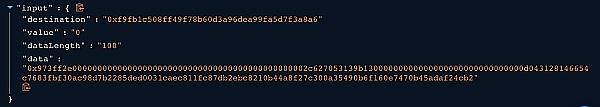

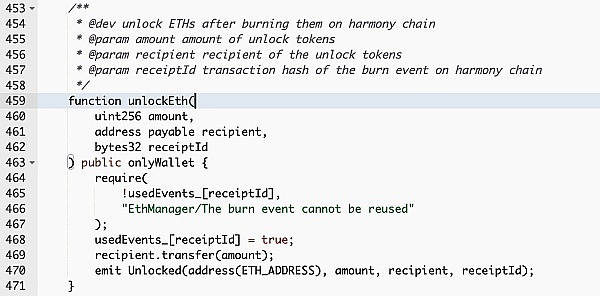

⑤executeTransaction()函數使用輸入數據調用了一個外部調用,該調用將觸發Ethmanager合約上的unlockEth()函數。

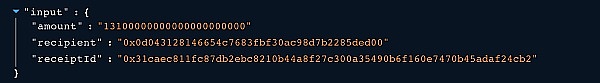

⑥unlockEth() 函數的傳入數據指定了金額、收件人和收款人。

⑦由於攻擊者以某種方式控制了所有者的權限,因此攻擊者能夠執行id爲21106的事務,該事務將13100 ETH傳輸到攻擊者的地址0x0d043128146654C7683Fbf30ac98D7B2285DeD00。

⑧攻擊者在其他ERC20Manager合約上使用不同的交易ID重復了前面的過程,以傳輸大量ERC20令牌和StableCoin。

資產去向

截至撰稿時,約9700萬美元的被盜資產仍存儲於地址0x0d043128146654C7683Fbf30ac98D7B2285DeD00中。

漏洞交易

以下交易攻擊者盜取13,100 ETH, 價值約14,619,600美元(使用ETH現有價格:$1116):https://etherscan.io/tx/0x27981c7289c372e601c9475e5b5466310be18ed10b59d1ac840145f6e7804c97 [13,100 ETH]

以下交易攻擊者盜取41,200,000 USDC:

https://etherscan.io/tx/0x6e5251068aa99613366fd707f3ed99ce1cb7ffdea05b94568e6af4f460cecd65

以下交易攻擊者盜取592 WBTC,價值約12,414,832美元:

https://etherscan.io/tx/0x4b17ab45ce183acb08dc2ac745b2224407b65446f7ebb55c114d4bae34539586

以下交易攻擊者盜取9,981,000 USDT:

https://etherscan.io/tx/0x6487952d46b5265f56ec914fcff1a3d45d76f77e2407f840bdf264a5a7459100

以下交易攻擊者盜取6,070,000 DAI:

https://etherscan.io/tx/0xb51368d8c2b857c5f7de44c57ff32077881df9ecb60f0450ee1226e1a7b8a0dd

以下交易攻擊者盜取5,530,000 BUSD:

https://etherscan.io/tx/0x44256bb81181bcaf7b5662614c7ee5f6c30d14e1c8239f006f84864a9cda9f77

以下交易攻擊者盜取84,620,000 AAG,價值約856,552美元:

https://etherscan.io/tx/0x8ecac8544898d2b2d0941b8e39458bf4c8ccda1b668db8f18e947dfc433d6908

以下交易攻擊者盜取110,000 FXS,價值約573,100美元:

https://etherscan.io/tx/0x4a59c3e5c48ae796fe4482681c3da00c15b816d1af9d74210cca5e6ea9ced191

以下交易攻擊者盜取415,000 SUSHI,價值約518,750美元:

https://etherscan.io/tx/0x75eeae4776e453d2b43ce130007820d70898bcd4bd6f2216643bc90847a41f9c

以下交易攻擊者盜取990 AAVE,價值約67,672美元:

https://etherscan.io/tx/0xc1c554988aab1ea3bc74f8b87fb2c256ffd9e3bcadaade60cf23ab258c53e6f1

以下交易攻擊者盜取43 WETH,價值約49,178美元:

https://etherscan.io/tx/0x698b6a4da3defaed0b7936e0e90d7bc94df6529f5ec8f4cd47d48f7f73729915

以下交易攻擊者盜取5,620,000 FRAX,價值約5,608,096美元:

https://etherscan.io/tx/0x4ffe23abc37fcdb32e65af09117b9e44ecae82979d8df93884a5d3b5f698983e

寫在最後

在CertiK編撰的《2022年第一季度Web3.0安全現狀報告》中,顯示了2022年第一季度Web3.0天價攻擊損失的罪魁禍首正是中心化風險,其中尤以跨鏈橋最易受攻擊。

本次攻擊事件本可通過審計發現「中心化風險」這一風險因素。除了審計之外,CertiK安全團隊建議新增的代碼也需要在上线前及時進行相應測試。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:近一億美元天價損失 Harmony跨鏈橋黑客攻擊事件分析

地址:https://www.torrentbusiness.com/article/3500.html

標籤:

你可能感興趣

W2140 世界 WEB3+AI 博覽會曼谷站現場視頻

2024/11/15 19:12

特朗普泡沫:比特幣下一步會怎么走?

2024/11/15 15:04

meme降溫 思考一下玩meme的姿勢

2024/11/15 14:09

比特幣隨想

2024/11/15 13:24

美國大選最大贏家 CEO遭FBI突襲 是時候全面了解Polymarket怎么運作的了

2024/11/15 11:38