數據圖表可在此處查閱:Footprint Analytics: Crypto Analysis Dashboards

2023 第一季度Web3安全態勢綜述

2023 年第一季度,據區塊鏈安全審計公司 Beosin 旗下 Beosin EagleEye 安全風險監控、預警與阻斷平台共監測到Web3領域主要攻擊事件 61 起,總損失金額約爲 2.95 億美元,較 2022 年第 4 季度下降了約 77% 。2023 年第一季度的總損失金額低於 2022 年的任何一個季度。

除攻擊事件外, 2023 年第一季度還監測到主要 Rug Pull 事件 41 起,涉及金額約 2034 萬美元。

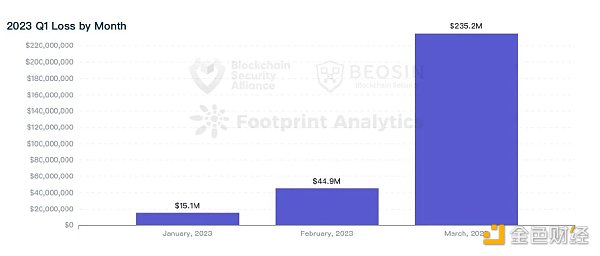

從月份來看,3 月爲攻擊事件頻發的一個月,總損失金額達到了 2.35 億美元,佔第一季度總損失金額的 79.7% 。

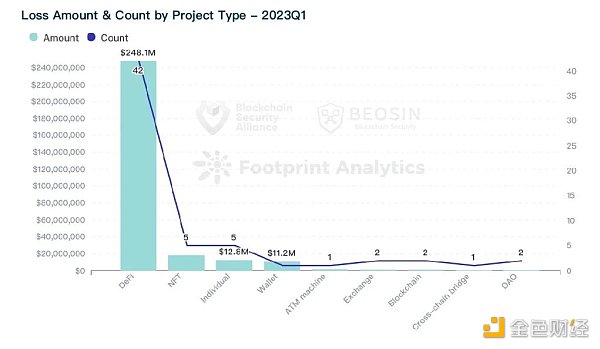

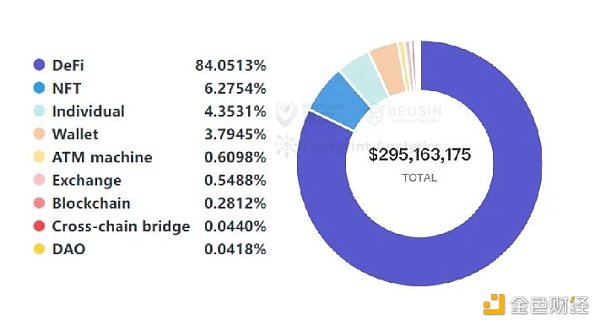

從被攻擊項目類型來看,DeFi爲本季度被攻擊頻次最高、損失金額最多的項目類型。42 次安全事件總損失金額達到了 2.48 億美元 ,佔總損失金額的 84% 。

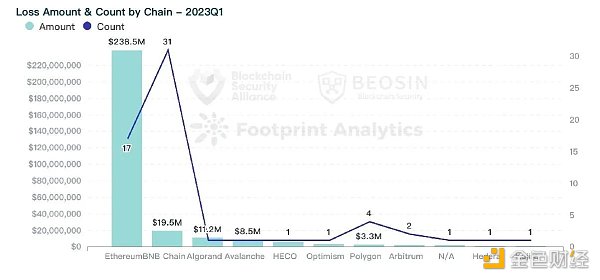

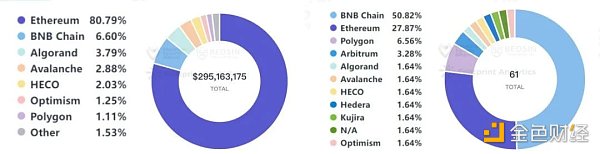

從鏈平台類型來看,80.8% 的損失金額來自 Ethereum,居所有鏈平台的第一位。

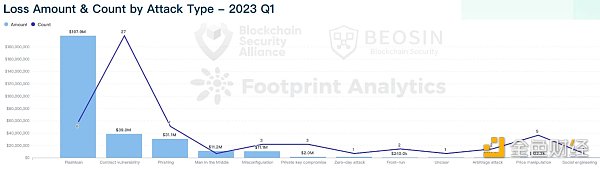

從攻擊手法來看,本季度損失金額最高的攻擊手法爲閃電貸攻擊, 8 次閃電貸事件損失約 1.98 億美元;攻擊手法頻率最高的爲合約漏洞利用, 27 次攻擊佔所有事件數量的 44% 。

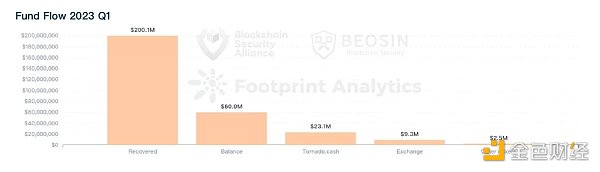

從資金流向來看,本季度約有 2 億美元的被盜資產得以追回。本季度資金追回的情況優於 2022 年的任何一個季度。

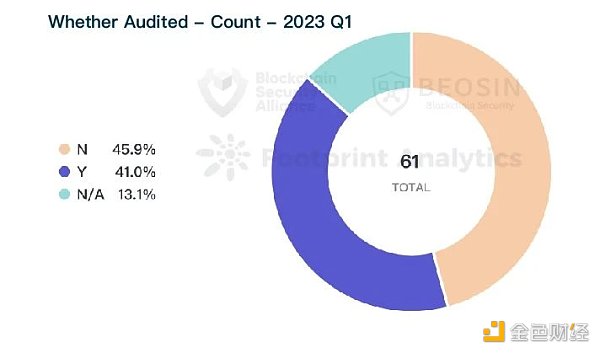

從審計情況來看,被攻擊的項目中,僅有 41% 的項目經過了審計。

攻擊事件總覽

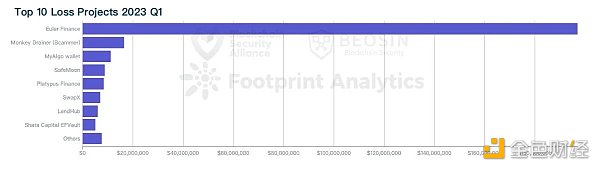

2023 年第一季度,Beosin EagleEye 安全風險監控、預警與阻斷平台共監測到Web3領域主要攻擊事件 61 起,總損失金額約爲 2.95 億美元。其中損失金額超過 1 億美元的安全事件共 1 起(Euler Finance 閃電貸攻擊事件損失 1.97 億美元)。損失 1000 萬美元-1 億美元區間的事件 2 起, 100 萬美元-1000 萬美元區間的事件 17 起。

從總體來看,第一季度攻擊事件損失金額呈現逐月增加的趨勢。3 月爲攻擊事件頻發的一個月,總損失金額達到了 2.35 億美元,佔第一季度總損失金額的 79.7% 。

被攻擊項目類型

84% 的損失金額來自 DeFi 類型

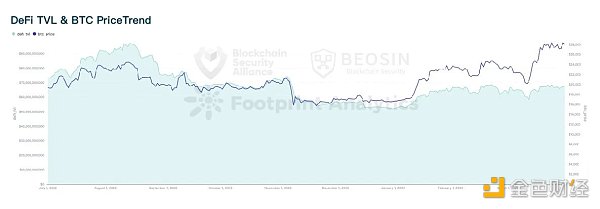

隨着長達數月的下行和多次黑天鵝事件清槓杆,加密市場觸底反彈。DeFi 的 TVL 隨着幣價在一季度震蕩回升。

2023 年第一季度,DeFi 類型項目共發生 42 次安全事件,佔總事件數量的 68.9% 。DeFi 總損失金額達到了 2.48 億美元 ,佔總損失金額的 84% 。DeFi 爲本季度被攻擊頻次最高、損失金額最多的項目類型。

NFT類型損失金額排名第二(1852 萬美元),主要來自於 NFT 釣魚事件。排名第三的類型爲個人用戶,該類別均爲釣魚攻擊。損失金額的第四位爲錢包攻擊事件。從類型上來看,損失金額的第 2-4 位均和用戶安全緊密相關。

2023 年第一季度僅發生了 1 次跨鏈橋安全事件,損失金額爲 13 萬美元。而在 2022 年, 12 次跨鏈橋安全事件共造成了約 18.9 億美元損失,居所有項目類型損失的第一位。在 2022 年跨鏈橋安全事件頻發後,跨鏈橋項目的安全性在本季度得到了較大的提升。

各鏈平台損失金額情況

80.8% 的損失金額來自 Ethereum

2023 年第一季度,Ethereum 鏈上共發生主要攻擊事件 17 起,損失金額約爲 2.38 億美元。Ethereum 鏈上損失金額居所有鏈平台的第一位,佔比約 80.8% 。

BNB Chain 上監測到了最多的攻擊事件,達到了 31 起。其總損失爲 1948 萬美元,排所有鏈平台損失的第二位。

損失排名第三的公鏈爲Algorand,損失來自於 MyAlgo 錢包被盜事件。Algorand 鏈在 2022 年沒有發生過主要安全事件。

值得一提的是, 2022 年Solana鏈上損失金額排所有公鏈的第三位,而在本季度並未監測到主要攻擊事件。

攻擊手法分析

本季度損失金額最高的攻擊手法爲閃電貸, 8 次閃電貸事件損失約 1.98 億美元,佔所有損失金額的 67% 。

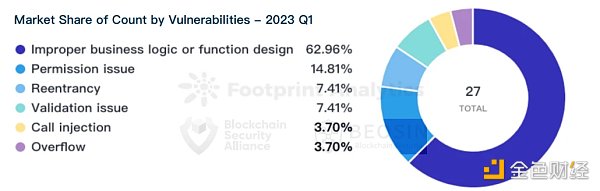

攻擊手法頻率最高的爲合約漏洞利用, 27 次攻擊佔所有事件數量的 44% 。合約漏洞共造成 3905 萬美元的損失,爲所有攻擊類型損失金額的第二位。

2023 年第一季度,DeFi 類型項目被攻擊了 42 次,其中有 22 次都源於合約漏洞利用。DeFi 項目方需要尤其注重合約的安全性。

按照漏洞類型細分,造成損失最多的前三名分別是業務邏輯/函數設計不當、權限問題和重入。17 次業務邏輯/函數設計不當漏洞共造成了 2244 萬美元的損失。

典型案例攻擊手法分析

1 Euler Finance 安全事件

事件概要

3 月 13 日,Ethereum 鏈上的借貸項目 Euler Finance 遭到閃電貸攻擊,損失達到了 1.97 億美元。

3 月 16 日,Euler 基金會懸賞 100 萬美元以徵集對逮捕黑客以及返還盜取資金有幫助的信息。

3 月 17 日,Euler Labs 首席執行官 Michael Bentley 發推文表示,Euler“一直是一個安全意識強的項目”。從 2021 年 5 月至 2022 年 9 月,Euler Finance 接受了 Halborn、Solidified、ZK Labs、Certora、Sherlock 和 Omnisica 等 6 家區塊鏈安全公司的 10 次審計。

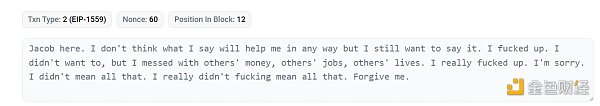

從 3 月 18 日开始至 4 月 4 日,攻擊者开始陸續返還資金。期間攻擊者通過鏈上信息進行道歉,稱自己“攪亂了別人的錢,別人的工作,別人的生活”並請求大家的原諒。

4 月 4 日,Euler Labs 在推特上表示,經過成功協商,攻擊者已歸還了所有盜取資金。

漏洞分析

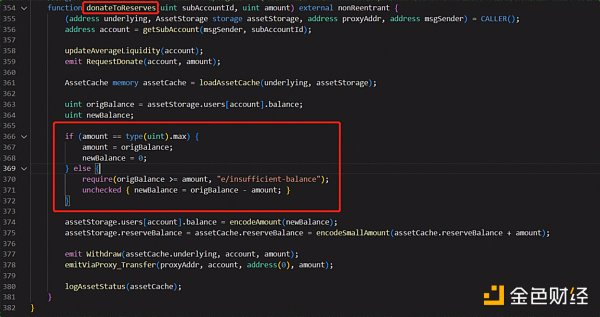

在本次攻擊中,Etoken 合約的 donateToReserves 函數沒有正確檢查用戶實際持有的代幣數量和捐贈後用戶账本的健康狀態。攻擊者利用這個漏洞,捐贈了 1 億個 eDAI,而實際上攻擊者只質押了 3000 萬個 DAI。

由於捐贈後,用戶账本的健康狀態符合清算條件,借貸合約被觸發清算。清算過程中,eDAI 和 dDAI 會被轉移到清算合約。但是,由於壞账額度非常大,清算合約會應用最大折扣進行清算。清算結束後,清算合約擁有 310.93 M 個 eDAI 和 259.31 M 個 dDAI。

此時,用戶账本的健康狀態已恢復,用戶可以提取資金。可提取的金額是 eDAI 和 dDAI 的差值。但池子中實際上只有 3890 萬 DAI,所以用戶只能提取這部分金額。

2 BonqDAO 安全事件

事件概要

2 月 1 日,加密協議 BonqDAO 遭到價格操控攻擊,攻擊者鑄造了 1 億個 BEUR 代幣,然後在 Uniswap 上將 BEUR 換成其他代幣,ALBT 價格下降到幾乎爲零,這進一步引發了 ALBT 寶庫的清算。按照黑客攻擊時的代幣價格,損失高達 8800 萬美元,但是由於流動性耗盡,事件實際損失在 185 萬美元左右。

漏洞分析

本次攻擊事件攻擊者共進行了兩種方式的攻擊,一種是控制價格大量借出代幣,另一種是控制價格清算他人財產從而獲利。

BonqDAO 平台採用的預言機使用函數 ‘getCurrentValue’ 而不是 ‘getDataBefore’。

黑客通過質押 10 個 TRB 代幣(價值僅約 175 美元)成爲了價格報告者,並通過調用 submitValue 函數修改預言機中 WALBT 代幣的價格。價格設置完成之後,攻擊者調用 Bonq 合約的 createTrove 函數,創建 trove 合約,並向該合約中抵押了 0.1 個 WALBT 代幣進行借款操作。正常來說,借款額度應該是小於 0.1 個 WALBT 的價格,從而保證抵押率維持在一個安全的範圍,但是在本合約的借貸過程中,計算抵押物價值的方式是通過 TellorFlex 合約來進行實現的。而在上一步,攻擊者已經把 WALBT 價格拉得異常高,導致攻擊者在本次借款中,借出了 1 億枚 BEUR 代幣。

攻擊者在第二筆交易中將 WALBT 價格設置得異常低,從而使用少量的成本將其他用戶所抵押的 WALBT 代幣清算出來。

3 Platypus Finance 安全事件

事件概要

2 月 17 日,Avalanche平台的 Platypus Finance 因函數檢查機制問題遭到攻擊,損失約 850 萬美元。然而攻擊者並沒有在合約中實現提現功能,導致攻擊收益存放在攻擊合約內無法提取。

2 月 23 日,Platypus 表示,已經聯系了 Binance 並確認了黑客身份,並表示將至少向用戶償還 63% 的資金。

2 月 26 日,法國國家警察已經逮捕並傳喚了兩名攻擊 Platypus 的嫌疑人。

漏洞分析

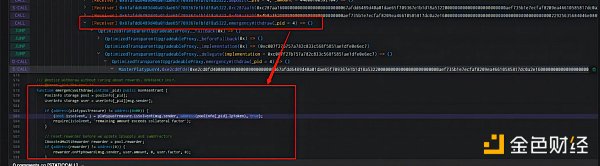

攻擊原因是 MasterPlatypusV 4 合約中的 emergencyWithdraw 函數檢查機制存在問題,僅檢測了用戶的借貸額是否超過該用戶的 borrowLimitUSP(借貸上限),而沒有檢查用戶是否歸還債務的情況。

攻擊者首先通過 AAVE 合約閃電貸借出 4400 萬枚的USDC存入 Pool 合約中,然後 mint 了 4400 萬枚 LP-USDC。接着攻擊者調用 borrow 函數借出了 4179 萬枚 USP,下一步立馬調用了 EmergencyWithdraw 函數。

在 EmergencyWithdraw 函數中有一個 isSolvent 函數來驗證借貸的余額超過可借貸最大值,返回 true 就可以進入 transfer 操作,而沒有考慮驗證負債金額是否已經償還的情況。所以攻擊者可以在沒有償還債務的情況下直接調用成功提取出之前質押的 4400 萬枚 LP-USDC。

資金流向分析

2023 年第一季度,約有 $ 200, 146, 821 的被盜資產得以追回,佔所有被盜資產的 67.8% 。其中,Euler Finance 被盜的 1.97 億美元資產已經全部被黑客返還。更多追回的例子包括: 2 月 13 日,攻擊 dForce 的黑客返還了全部盜取的 365 萬美元資金;3 月 7 日,攻擊 Tender.fi 的白帽黑客返還了盜取資金並獲得了 62 ETH的賞金。本季度資金追回的情況優於 2022 年的任何一個季度。

Beosin KYT 反洗錢分析平台發現約有 2313 萬美元(7.8% )的資產轉入了Tornado Cash,另外有 254 萬美元的資產轉入了其他混幣器。和去年相比,本季度轉入混幣器的被盜資金比例大幅度減少。事實上,從去年 8 月 Tornado Cash 遭受制裁以來,轉入 Tornado Cash 的被盜資金比例自 2022 年Q3开始就呈現持續下降趨勢。

同時,Beosin KYT 反洗錢分析平台發現約有 6002 萬美元(20.3% )的資產還停留在黑客地址余額。還有約 932 萬美元(3.1% )的被盜資產轉入了各交易所。轉入交易所的事件大部分爲涉及金額不高的攻擊事件,少部分爲一些過了幾天才被公衆關注到的釣魚事件。由於關注度低或者關注延遲等原因,讓黑客有了將贓款轉入交易所的可乘之機。

項目審計情況分析

2023 年第一季度遭到攻擊的項目中,除开 8 個無法用是否審計衡量的事件(如一些個人用戶遭受的釣魚攻擊等),在剩下被攻擊的項目中,接受過審計的有 28 個,未接受審計的有 25 個。

本季度共有 27 起合約漏洞利用導致的攻擊事件,其中審計過的項目有 15 個(損失約 3119 萬美元),未審計的有 12 個(損失約 786 萬美元)。整個市場審計質量依舊不容樂觀。建議項目方在選擇審計公司之前一定要多加比對,選擇專業的審計公司才能讓項目安全得到有效的保障。

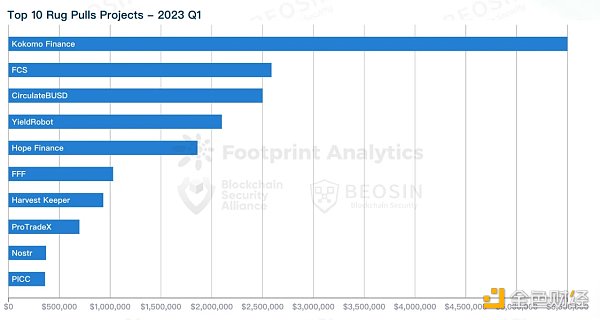

Rug Pull 分析

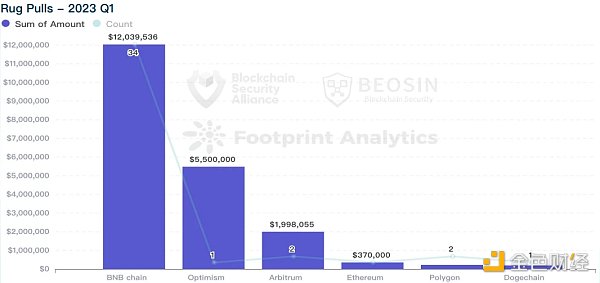

2023 年第一季度,Web3領域共監測到主要 Rug Pull 事件 41 起,涉及金額約 2034 萬美元。

從金額來看, 6 起(14.6% )Rug Pull 事件金額在 100 萬美元之上, 10 萬至 100 萬美元區間的事件共 12 起(29.2% ), 10 萬美元以下的事件共 23 起(56% )。

41 起 Rug Pull 事件中,有 34 個項目部署在BNB Chain,佔到了 83% 。爲何衆多詐騙項目選擇 BNB Chain 呢?原因可能有如下幾點:

1 )BNB Chain GAS 費用更低,出塊時間間隔也更短。

2 )BNB Chain 活躍用戶更多。詐騙項目會優先選擇活躍用戶多的公鏈。

3 )BNB Chain 的用戶使用 Binance 出入金更方便快捷。

2023 Q1安全態勢總結

從總體上來看, 2023 年第一季度攻擊事件總損失金額低於 2022 年任何一個季度,資金追回情況也優於 2022 年所有季度。在黑客猖獗的 2022 年過去之後,Web3領域的總體安全性在這一季度得到了較大的提升。

DeFi 爲本季度被攻擊頻次最高、損失金額最多的項目類型。DeFi 領域共發生 42 次安全事件,其中 22 次都源自合約漏洞利用(22 個項目審計和未審計的項目各有 11 個)。如果尋找專業的安全公司進行審計,其中絕大部分漏洞都可以在審計階段被發現和進行修復。

本季度用戶安全也是值得關注的重點。隨着本季度 Blur 帶領 NFT 市場重回火熱,隨之而來的 NFT 釣魚事件也大幅增加。仔細檢查每一個鏈接是否是官網、檢查籤名內容、完整檢查轉账地址的正確性、從官方應用商店下載應用、安裝防釣魚插件 -- 每一個環節都必須時刻保持警惕。

本季度 Rug Pull 事件依舊頻發,其中 56% 的項目跑路金額在 10 萬美元以下。這類項目通常官網、推特、電報、Github 等信息缺失,沒有 Roadmap 或白皮書,團隊成員信息可疑,項目上线到最後跑路周期不超過三個月。建議用戶多多對項目進行背景調查,避免資金遭受損失。

關於 Beosin

Beosin 作爲一家全球領先的區塊鏈安全公司,在全球 10 多個國家和地區設立了分部,業務涵蓋項目上线前的代碼安全審計、項目運行時的安全風險監控、預警與阻斷、虛擬貨幣被盜資產追回、安全合規 KYT/AML 等“一站式”區塊鏈安全產品+服務,目前已爲全球 3000 多個區塊鏈企業提供安全技術服務,審計智能合約超過 3000 份,保護客戶資產高達 5000 多億美元。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:Beosin:2023年Q1全球Web3區塊鏈安全態勢報告

地址:https://www.torrentbusiness.com/article/31824.html

標籤:

你可能感興趣

鐵腕SEC主席Gary Gensler 終在特朗普就任時卸職

2024/11/22 18:22

時代周刊:馬斯克如何一步步成爲“造王”者?

2024/11/22 14:53

幣安CEO寄語:帶領幣安進入加密貨幣新時代的一年

2024/11/22 14:13

低利率低通脹 特朗普變身埃蘇丹?

2024/11/22 14:07

金融巨頭策略轉變?嘉信理財進軍Crypto市場

2024/11/22 13:59