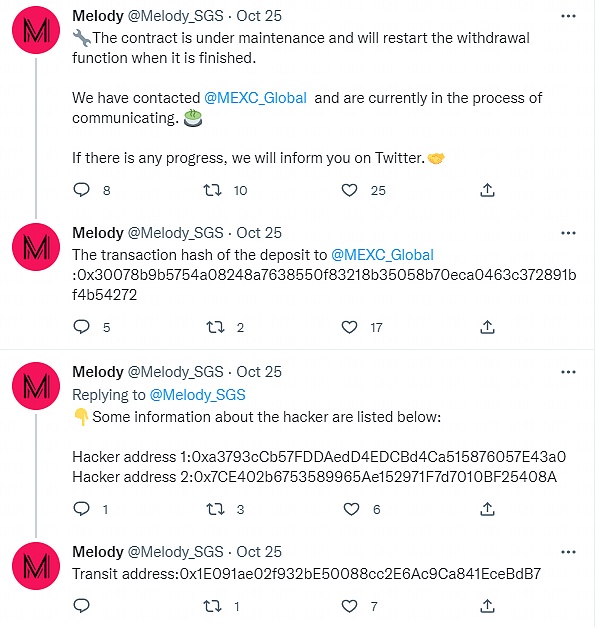

2022年10月25日,據Beosin EagleEye安全預警與監控平台檢測顯示,Melody_SGS項目被黑客攻擊,造成2224.9BNB損失,約63萬美元,攻擊發生之後,官方也在推特第一時間更新本次“被黑”事件。

據悉,Melody是一款結合了GameFi和SocialFi的Web3應用,也自稱爲首個“Sing-to-Earn”平台,通俗來講,有點類似於Web2的“全民K歌”。

所以此次分析,只針對黑客的交易進行梳理,以便用戶更好了解此次攻擊事件,也請用戶警惕此類事件,並及時轉移資金減少損失。

#事件相關信息

攻擊交易:

0x7fd61155cc33cf52e107980f31c1e198766709d8fa75f6e48230af82ec9dea8f

黑客地址 :

0xa3793cCb57FDDAedD4EDCBd4Ca515876057E43a0

0x7CE402b6753589965Ae152971F7d7010BF25408A

0xb355684ea4c28f302d23c5cddcbeabca4118598c

Melody項目AssetsDepositUpgrade合約:

0x780511d5209e8363783310f8a485507785643934

#攻擊流程

本次分析只對黑客的交易進行分析,但實際上漏洞點並不是在合約上。

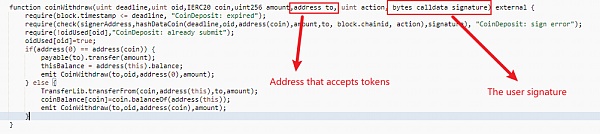

1.第一步,黑客調用AssetsDepositUpgrade合約的coinWithdraw函數,這個函數的功能是將用戶存在合約中的資產贖回,是一個正常的功能。函數有幾個關鍵的參數,to(接受代幣的地址),signature(用戶的籤名信息,保證交易是用戶自己發起的)。

2.這是智能合約很常見的操作,用戶提供signature來證明是自己對這個交易籤名。那怎么會出現問題呢?我們繼續來看攻擊者傳入了些什么參數。

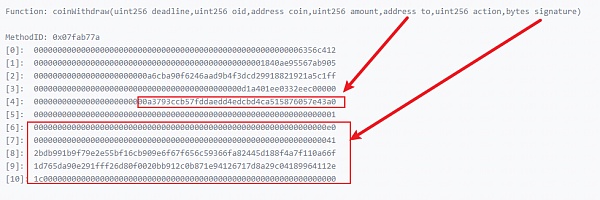

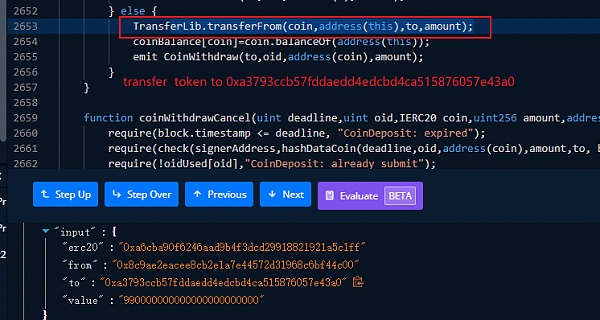

這裏的大概意思就是從合約中取出地址爲0xa6cba90f6246aad9b4f3dcd29918821921a5c1ff的代幣,並將代幣發送給地址爲0xa3793ccb57fddaedd4edcbd4ca515876057e43a0的攻擊者上,數量爲990000000000000000000000個。這裏最重要的是看他的籤名是否正確,畢竟只有正確的籤名才能完成操作。

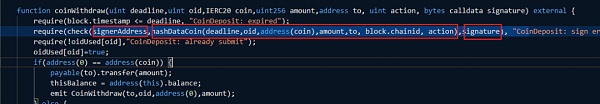

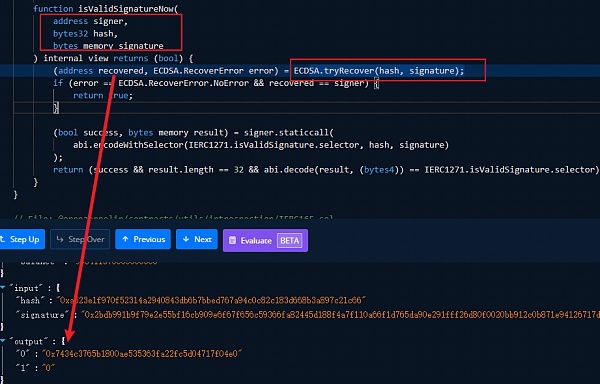

3.合約中有個check()函數對交易進行校驗。他檢查了三個參數,分別爲signeraddress,hashDataCoin計算的結果(這裏不關心),signature.

4.其中signeraddress是0x7434c3765b1800ae535363fa22fc5d04717f04e0。這個是合約的一個狀態變量。跟進check函數,原來裏面實際調用的是isValidSignatureNow來計算。這裏最終算出來發現籤名確實是signeraddress的。

5.這就很奇怪,黑客是怎么讓signeraddress給他的惡意行爲籤名的?所以我們懷疑很可能是前端被黑了,或者signeraddress被黑客拿下了,於是構造了惡意行爲的籤名,將SGS發送給黑客。

6.最終,黑客將獲取的991,360 個SGS代幣通過PancakeSwap換成WBNB。

另外,黑客使用另一個地址0x7CE402b6753589965Ae152971F7d7010BF25408A

重復攻擊,獲利2,450SGS,並將SGS換取的560 WBNB發送給第一個地址。

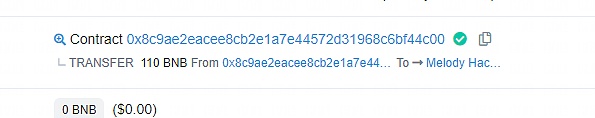

此外,黑客直接還將0x8c9ae2eacee8cb2e1a7e44572d31968c6bf44c00中的110BNB直接發送給了0xa379地址。

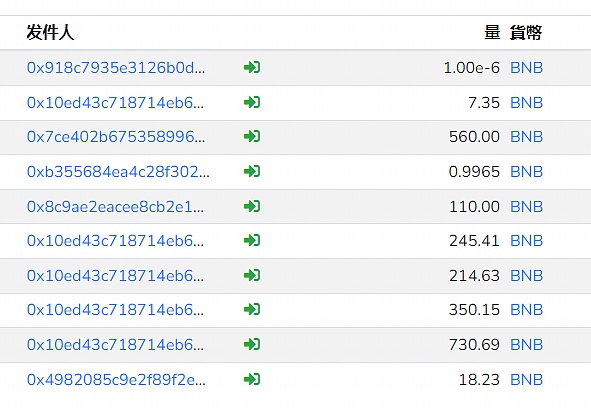

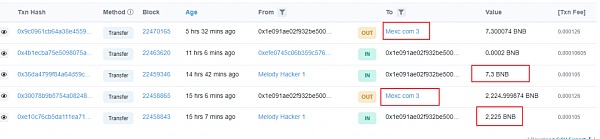

經Beosin安全團隊統計,發現黑客合計總共獲利2,237.47BNB

圖片來源: bitquery

並將獲利的BNB一起發送給了0x1e091ae02f932be50088cc2e6ac9ca841ecebdb7(疑似黑客另一個地址)。最終將這個地址全部資金發送至MEX交易所。

#事件總結

截止發文時,官方稱相關技術漏洞已經修復,但因維護合約已經暫停體提現等功能。

但是針對本次事件,Beosin安全團隊還是建議項目方,一是保護好錢包私鑰,二是注重籤名服務的安全性,此外項目上线前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

Beosin作爲一家總部位於新加坡的區塊鏈安全公司,業務涵蓋項目上线前的代碼安全審計、項目運行時的安全風險監控、預警與阻斷、虛擬貨幣被盜資產追回、安全合規KYT/KYC等“一站式”區塊鏈安全產品+服務,目前已爲全球2000多個區塊鏈企業提供安全技術服務,審計智能合約超過2500份,保護客戶資產高達5000多億美元。歡迎點擊公衆號留言框,與我們聯系。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:首個“Sing-to-Earn”平台被黑 是“運氣不好”還是另有其因?

地址:https://www.torrentbusiness.com/article/20701.html

標籤:

你可能感興趣

鐵腕SEC主席Gary Gensler 終在特朗普就任時卸職

2024/11/22 18:22

時代周刊:馬斯克如何一步步成爲“造王”者?

2024/11/22 14:53

幣安CEO寄語:帶領幣安進入加密貨幣新時代的一年

2024/11/22 14:13

低利率低通脹 特朗普變身埃蘇丹?

2024/11/22 14:07

金融巨頭策略轉變?嘉信理財進軍Crypto市場

2024/11/22 13:59