監守自盜Rug Pull再現 Day Of Defeat代幣價格跳水94.68%

北京時間2022年5月6日凌晨3:30,CertiK安全技術團隊監測到Day Of Defeat(DOD)項目代幣價格暴跌94.68%。經CertiK多方面證實,該項目有極高的Rug Pull風險。

目前該項目總計損失約135萬美元,涉事地址爲:

0x2cbfda0600f26514b5715875aa4b273bf5edc775

0x404bc3bb20cfbea9ec7345f6e8b9321b67ed14d0

這些代幣現在正在被偷換/交易成BNB和其他資產,並且被存放在通過交易與DOD "M "和 "A "錢包相關的上述地址中。

下文CertiK安全團隊將從該項目的操作及合約等方面爲大家詳細解讀並分析。請大家注意識別風險,謹防Rug Pull!

欺詐者地址

Day of Defeat代幣地址:

https://bscscan.com/token/0xc709878167ed069aea15fd0bd4e9758ceb4da193

DoD代幣的Rug Pull地址:

Rug Pull地址①:0x2cbfda0600f26514b5715875aa4b273bf5edc775

M:0xe0541091e68cae9bebc988b6a642beb039e8ba0a

Rug Pull地址②: 0x404bc3bb20cfbea9ec7345f6e8b9321b67ed14d0

A:0xd9b8f8a4602047c67f99cd11a6e1671819446db3

Rug Pull操作步驟

以Rug Pull地址爲例:0x2cbfda0600f26514b5715875aa4b273bf5edc775

1. tax地址(M)向地址0x2cbf發送8,881,133,116,766 DoD代幣:0x8e204d1a1a726b0e75fc0a0118d2987938428a6e2eccf3f5923f1bddc7c3e990。

2. 地址0x2cbf在DoD-BNB池中將DoD代幣換成BNB。

合約漏洞分析

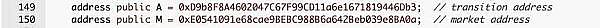

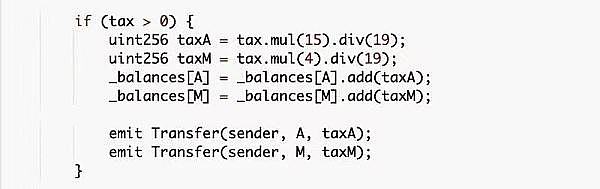

A地址和M地址是DOD項目預先設立好的tax地址:

每次轉账時,tax都將被轉移到A和M地址:

大量的DOD代幣積累在A和M的账戶中,而這兩個tax地址均爲EOA。

資金追蹤

Rug Pull地址①:0x2cbfda0600f26514b5715875aa4b273bf5edc775

收到約3190.9 BNB,價值約120萬美元。

Rug Pull地址②: 0x404bc3bb20cfbea9ec7345f6e8b9321b67ed14d0

收到約151,344.7616 USDT,價值約15萬美元。

總計135萬美元(約901萬人民幣)。

寫在最後

Rug Pull事件高發,用戶們應提高相關警惕並關注合約代碼的審計結果。

本次事件的預警已於第一時間在CertiK官方預警推特【https://twitter.com/CertiKAlert】進行了播報

除此之外,CertiK官網https://www.certik.com/也已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及Rug Pull相關的各種社群預警信息。

作爲區塊鏈安全領域的領軍者,CertiK致力於提高加密貨幣、DeFi以及Web3.0

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:監守自盜Rug Pull再現 Day Of Defeat代幣價格跳水94.68%

地址:https://www.torrentbusiness.com/article/1653.html

標籤:

你可能感興趣

鐵腕SEC主席Gary Gensler 終在特朗普就任時卸職

2024/11/22 18:22

時代周刊:馬斯克如何一步步成爲“造王”者?

2024/11/22 14:53

幣安CEO寄語:帶領幣安進入加密貨幣新時代的一年

2024/11/22 14:13

低利率低通脹 特朗普變身埃蘇丹?

2024/11/22 14:07

金融巨頭策略轉變?嘉信理財進軍Crypto市場

2024/11/22 13:59