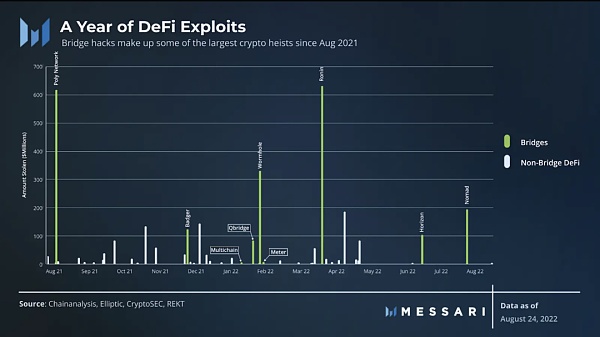

過去一年,整個去中心化金融 (DeFi) 生態系統被盜超過 30 億美元,其中超過 ⅔ 的被盜案件源自跨鏈橋。爲了使 DeFi 發展成爲一個可信且安全的生態系統,需要減輕該領域內的漏洞。本報告深入探討了跨鏈橋的工作原理、過去一年發生的黑客攻擊類型,以及一個跨鏈橋如何能夠阻止兩次單獨的攻擊嘗試。

初識跨鏈橋

跨鏈橋能夠在區塊鏈之間傳輸數據,主要是代幣資產,以利用更大的流動性,在成本和交易最終性方面建立更好的用戶體驗,並通過在更大的生態系統中分配交易負載來減少主鏈擁塞。

跨鏈橋的去中心化程度各不相同。在受信任或更集中的設置中,跨鏈橋的安全性來自監督其操作的指定方。在信任最小化或更分散的設置中,跨鏈橋的安全性來自底層鏈的驗證者和操作跨鏈橋的算法。

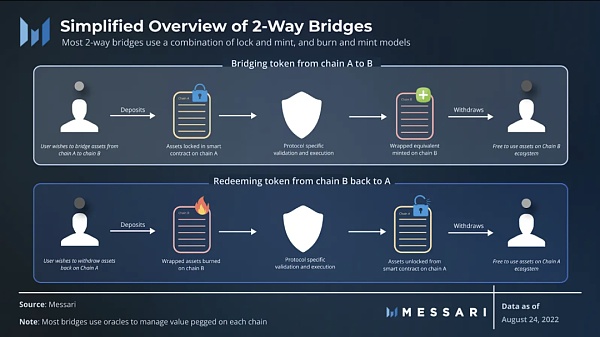

大多數雙向跨鏈橋使用 lock 和 mint 以及 burn 和 mint 模型的組合。爲了將資產從一個生態系統轉移到另一個生態系統,用戶將他們的代幣存入原始鏈上的智能合約中,然後在目標鏈上鑄造等量的資產並提取給用戶。爲了轉移回原始生態系統,用戶將鑄造的資產存入目標鏈上的智能合約中,然後這些資產將被燒毀,原始資產將在原始源鏈上發布。這種方法可確保在所有平台上持續供應代幣。

跨鏈橋頻頻被盜的一年

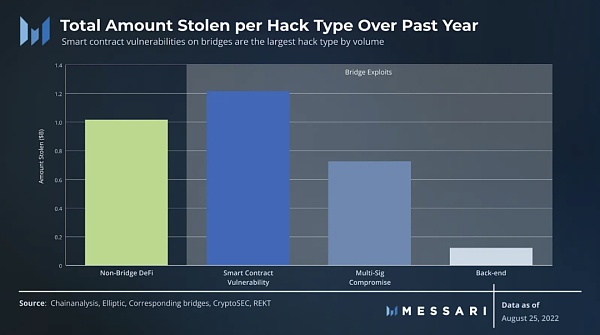

跨鏈橋對黑客來說是一個有吸引力的目標。數百萬美元的代幣不僅被鎖定在一個中心位置,而且通過跨多個鏈運行,跨鏈橋增加了它們潛在的故障點。所有前面提到的跨鏈橋被盜案都屬於以下三類之一: 後端漏洞 多重籤名 智能合約漏洞 / 執行錯誤

後端漏洞

後端漏洞,或Web2 攻擊向量,意味着攻擊者針對的是用戶而不是跨鏈橋本身。在 BadgerDAO 的案例中,黑客利用他們的網絡托管服務提供商 Cloudflare 生成了三個具有 API 權限的獨立账戶。通過API 將惡意腳本集成到協議中,黑客誘使橋接用戶籤署代幣批准調用,代表他們轉移資金。這些資金隨後被清算並通過BadgerBridge轉移。 在這種特殊情況下,BadgerDAO 團隊很難單獨阻止攻擊,因爲漏洞在於第三方。除了選擇更可靠的服務提供商外,跨鏈橋的用戶在給予無限代幣批准時需要更加謹慎。 多重籤名隱患 泄露的私鑰導致了迄今爲止最大的 DeFi 攻擊,即 Ronin 橋黑客攻擊。具有諷刺意味的是,黑客攻擊可能是最容易防止的攻擊媒介。通過有針對性的魚叉式網絡釣魚策略,黑客能夠訪問大多數驗證者私鑰。在 Ronin 橋的案例中,Sky Mavis 的一名員工在不知不覺中下載了惡意軟件,使攻擊者能夠訪問相關的 IT 基礎設施。從那裏,他們能夠輕松地偷走九個中的五個私鑰。在一次類似的網絡釣魚攻擊中,攻擊者獲得了 Harmony 的 Horizon 橋的內部工作記錄,並轉移了近一億美金。 在這兩種情況下,如果私鑰存儲得更安全或跨鏈橋具有更高程度的去中心化,攻擊本可以很容易地被阻止。可以說,更多的驗證者節點分布在不同平台上可以阻止攻擊。爲了應對這些搶劫,Sky Mavis 已將 Ronin 驗證器的門檻從 5 提高到 8,而 Harmony 已經建立了一個安全運營團隊來打擊前端的攻擊。 一般來說,受信任的跨鏈橋比不信任的跨鏈橋更不去中心化且安全性更低,因爲它們依賴於外部驗證者。鑑於這些事件,更多信任最小化跨鏈橋的开發和使用可能會增加。

智能合約漏洞

在所有 DeFi 攻擊中,最常見的類型是通過智能合約代碼中的漏洞。漏洞的類型因協議而異,通常取決於現有的基礎設施。以下是以這種方式攻擊的跨鏈橋出現的問題的細分:

PolyNetwork:通過其中一個智能合約中的錯誤,黑客能夠調用他自己的智能合約來重置橋上的中繼器名稱。他替換了所有四橋的中繼器變爲自己,成爲這座橋的唯一“keeper”。

Multichain:Multichain 團隊發布公告指示用戶撤銷錢包批准,因爲他們注意到他們的一個智能合約中有一個未使用的功能的錯誤。所述功能將允許不良行爲者在沒有有效籤名的情況下將其個人合約作爲轉移目的地。看到此公告後,黑客利用此確切漏洞從用戶账戶中提取資金。

Qbridge:由於存款功能的邏輯錯誤,黑客能夠在沒有觸發預設故障保護的情況下輸入惡意數據。然後,他們在不提供押金的情況下,在橋的一側鑄造了無抵押資產。

Wormhole:蟲洞橋有一個“監護人”網絡,通過觀察和證明事件來保護橋免受惡意行爲者的侵害。在功能升級後,黑客能夠欺騙監護人籤名來批准交易。

Meter's Passport:預先存在的功能允許自動包裝和展开原生代幣。本質上,打包的原生代幣不需要被燒毀或鎖定即可轉移,因爲它們在技術上已經解包。黑客利用此功能來模擬橋上的傳輸,通過對代碼的不正確信任假設來鑄造資產。

Nomad:由於執行不善的智能合約更新未能正確驗證交易輸入,一位用戶能夠從橋中提取不屬於他們的資金。成千上萬的其他用戶復制了原始攻擊者的通話數據,用自己的地址進行了修改,然後开始提空資產。

在過去的一年中,有針對性的智能合約盜竊是按被盜價值計算的最大黑客類型,包括非橋接 DeFi 盜竊。在大多數情況下,這種攻擊向量很難緩解。大規模應對這些風險將需要更強大的安全審計,並代表开發人員需要更加關注細節。跨鏈橋的設計需要充分了解它們存在很大的攻擊風險。

大規模的盜竊攻擊往往會在加密貨幣領域引起相當多的關注。每一次黑客攻擊都是關於如何保護一個依然相關初期並不斷發展的生態系統的教訓。在過去的幾個月裏,彩虹橋(Rainbow Bridge)憑借其獨特的基礎設施和預防策略,已經阻止了兩次單獨的漏洞攻擊嘗試。

彩虹橋 Rainbow Bridge

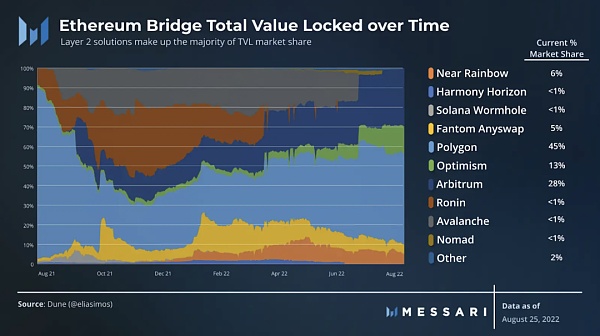

彩虹橋在以太坊主網與 NEAR 和 Aurora 網絡之間轉移資產。自推出以來,價值超過 28 億美元的資產已通過這座橋轉移。查看源自以太坊的跨鏈橋,目前超過 85% 的傳輸量發生在以太坊與 Polygon、Arbitrum 和 Optimism 之間。彩虹橋目前約佔總價值鎖定市場份額的 6%。

彩虹橋是一個無需信任、無需許可的雙向橋,它繼承了以太坊和 NEAR 網絡的安全性。從表面上看,這座橋的基礎設施採用了典型的鎖定和鑄造模型。有四個附加組件爲橋提供功能:

Relays 中繼:ETH2NEAR 和 NEAR2ETH 中繼是跨鏈橋的消息傳遞協議。它們將相關信息從相應的鏈中繼到相應的客戶端。由於網橋是無需信任的(沒有預先批准的中間人來傳輸消息),因此任何人都可以與協議進行交互。

Light Clients 輕客戶端:輕客戶端代理實現專注於通過少量計算跟蹤其相應鏈的狀態。計算和數據處理是如此之小,以至於它們可以在智能合約中運行而不會影響成本或效率。ETHonNEAR 客戶端是在 Rust 中作爲 NEAR 智能合約實現的以太坊輕客戶端。同樣,NEARonETH 是在以太坊上以 Solidity 實現的 NEAR 輕客戶端。

Provers 證明者:證明者負責驗證特定的密碼信息。它們與相應的輕客戶端分开實現,以實現可擴展性、增強的特異性和分離操作的關注點。

Watchdogs 看門狗:NEARonETH 輕客戶端驗證除驗證器籤名之外的所有標頭數據。它採用了一種樂觀的方法,假設所有籤名都是有效的,除非另有證明。這就是watchdog發揮功用的地方。有一個 4 小時的挑战窗口,預先批准的watchdog可以對籤名數據提出異議。

如前所述,彩虹橋是無需信任的未經許可的,任何人都可以在未經許可的情況下與智能合約交互或部署、維護或使用橋接器。此外,用戶只需要信任 NEAR 和 Ethereum 網絡的安全性;沒有額外的驗證者來監督橋上資產的流動。

在兩個不同的場合,黑客試圖以完全相同的方式利用彩虹橋。他們充當中繼者,向 NEARonETH 客戶端發送無效數據,試圖從網橋中提取資金。該交易已成功提交到以太坊網絡,需要 5 ETH 的保證金。在漏洞利用嘗試不到一分鐘後,自動看門狗就對惡意交易提出了質疑,不僅阻止了攻擊,而且還導致攻擊者損失了他們的保證金。

NEAR 團隊在設計這座橋時假設它會受到攻擊。他們完全避免了集中故障點(本地網橋驗證器)帶來的額外風險,並實施了自動緩解系統(看門狗)來保護網橋免受攻擊。此外,橋接器定期接受審計以驗證功能,要求用戶存款以阻止他們攻擊系統,爲團隊提供自動警報系統,並運行頻繁的漏洞賞金計劃以補償那些發現他們沒有發現的漏洞的人。

總體而言,由於其自動檢查系統和團隊對細節的關注,彩虹橋的安全級別有所提高。橋是去中心化的:沒有可以泄露密鑰的集中式運營商。然而,這並不意味着這座橋是完全防黑客的。隨着任何即將到來的升級,开發人員需要確保所有代碼簡潔、高效和安全,以防止任何智能合約漏洞。

結論

更大的加密生態系統會演變爲一個多鏈世界,沒有一個單一的區塊鏈會統治所有這些世界。互操作性對於實現這一目標至關重要。跨鏈橋不僅有助於消除孤立的生態系統,還提供更大的流動性、更好的用戶體驗並減少單個網絡擁塞。

跨鏈橋對於黑客來說是有吸引力的目標,需要在設計時考慮到這種風險。更高程度的去中心化和更細心的开發人員監督是兩個有助於防止未來攻擊的解決方案。包括彩虹橋背後的團隊在內的开發人員還實施了更強大的安全措施、阻止漏洞利用的賞金計劃和系統審計,以確保橋上資金的安全。爲了讓 DeFi 發展成爲一個可信的生態系統,需要減少橋梁中的漏洞。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

標題:爲何跨鏈橋安全事件頻發

地址:https://www.torrentbusiness.com/article/14619.html

標籤:

你可能感興趣

幣安CEO寄語:帶領幣安進入加密貨幣新時代的一年

2024/11/22 14:13

低利率低通脹 特朗普變身埃蘇丹?

2024/11/22 14:07

金融巨頭策略轉變?嘉信理財進軍Crypto市場

2024/11/22 13:59

比特幣都10萬了 巨頭下重注的元宇宙卻還在沉默?它還會回來嗎?

2024/11/22 13:47

馬斯克和維韋克發布:政府效率辦公室(DOGE)的改革計劃(全文)

2024/11/22 12:07